Direct Send is een mailfunctie van Microsoft waarmee apparaten en applicaties interne emails kunnen versturen. Dankzij Direct Send kun je bijvoorbeeld op een printer in jouw bedrijfspand een document scannen en als e-mailattachment naar jezelf, of een collega mailen.

Direct Send is een feature die automatisch beschikbaar is en aan staat voor alle Microsoft maildiensten, bijvoorbeeld Exchange Online, 365 Online (tegenwoordig M365 copilot), of je eigen Exchange mailserver.

Direct Send kan door kwaadwillenden misbruikt worden om phishing mails te versturen naar interne mailadressen, bijvoorbeeld van jouw.adres@jouwbedrijf.com naar iemand.anders@jouwbedrijf.com. In deze handleiding laten we zien hoe je jouw maildomein beveiligt tegen misbruik van de Direct Send-functie. Hiervoor heb je twee opties:

- Direct Send uitzetten (behalve voor connectors, meer daarover verderop in dit artikel)

- Direct Send beveiligen

-

Let op: Alleen een administrator of eigenaar van een maildomein kan Direct Send uitzetten of beveiligen. Je hebt voor de stappen in deze handleiding dan ook het mailadres en wachtwoord van een administrator of de eigenaar van jouw maildomein nodig.

- Microsoft raad aan Direct Send enkel te gebruiken wanneer SMTP geen optie is en werkt daarom aan een optie om Direct Send standaard uit te zetten.

Heb ik Direct Send nodig?

Simpel gezegd: als je Direct Send nodig hebt, kies dan voor de optie het te beveiligen. Zo niet, schakel het dan uit. De vraag is: heb je Direct Send nodig?

Is er een apparaat of applicatie in jouw organisatie waarmee je mails naar jezelf, of naar collega's kunt versturen zonder dat je daarvoor een wachtwoord hoeft op te geven, zoals een printer/scanner? Dan maakt het apparaat/de applicatie gebruik van Direct Send en heb je de optie ‘Direct Send beveiligen’ in deze handleiding nodig.

Als je op dit moment Direct Send gebruikt, is het raadzaam om met de ontwikkelaar van het apparaat/de applicatie in gesprek te gaan om te kijken of een overstap naar SMTP mogelijk is. Een overstap op SMTP maakt op termijn de configuratie van de mailomgeving van jouw bedrijf eenvoudiger dan het beveiligde gebruik van Direct Send.

Direct Send uitzetten

Het uitzetten van Direct Send betekent in deze context dat je de optie RejectDirectSend op true zet. Hiermee worden Direct Send mails geweigerd tenzij er gebruik gemaakt wordt van een zogeheten connector en daarin een uitzondering is opgenomen voor de verzender. Zie voor meer informatie hierover de volgende paragraaf. Microsoft werkt nog aan een optie om Direct Send helemaal 100% uit te kunnen zetten.

Stap 1

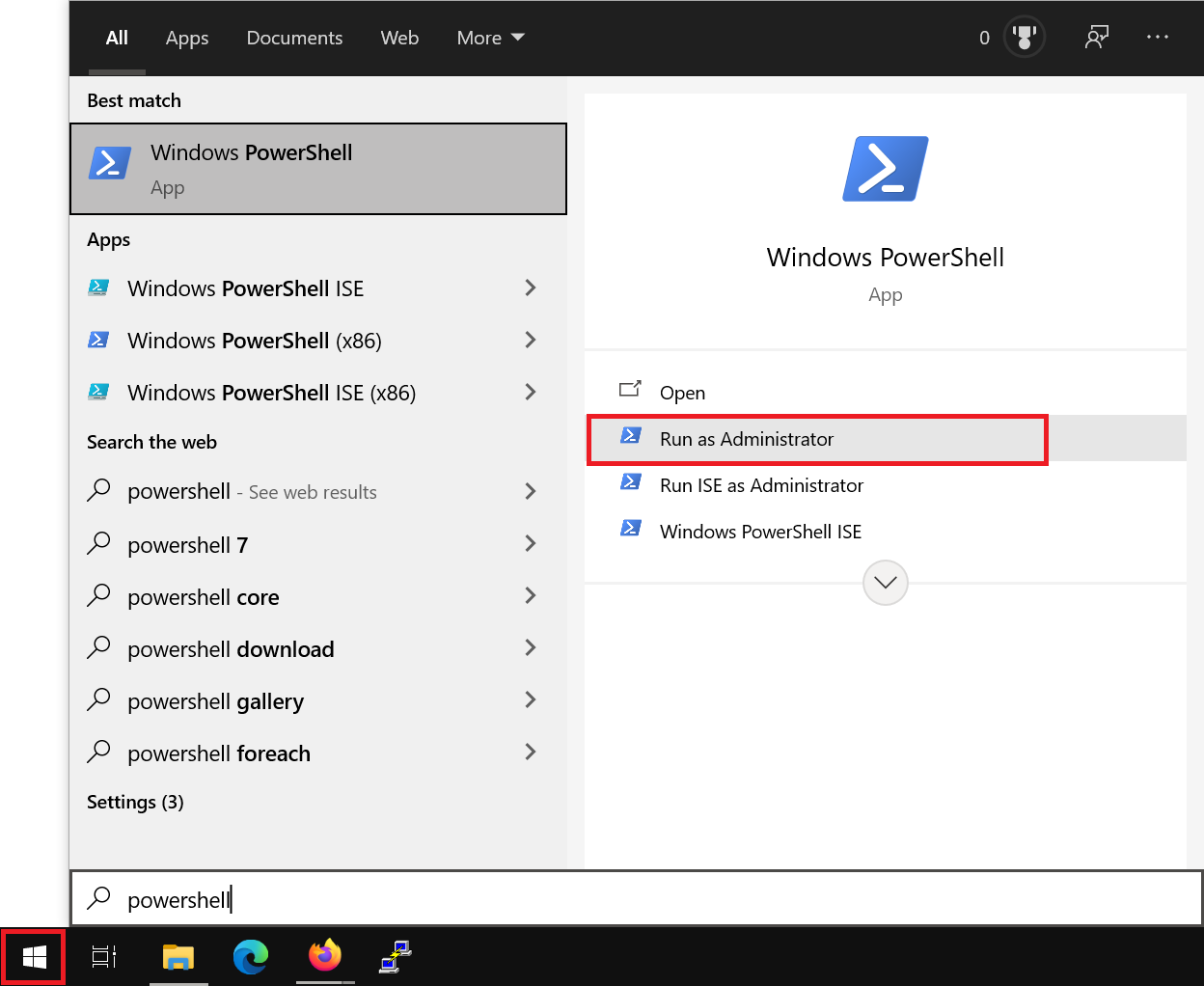

Klik op de Windows Start-knop, type 'Powershell' en klik op de optie 'Run as Administrator'.

Stap 2

Voer de volgende commando's uit om scripts via PowerShell toe te staan, de Exchange Powershell-module te installeren en te verbinden met je ExchangeOnline-omgeving.

- In Windows 11 is in principe de toevoeging -AllowClobber niet nodig.

- De eerste drie commando's vragen om toestemming. Geef die wanneer daarom gevraagd wordt.

Set-ExecutionPolicy RemoteSigned

Install-Module PowershellGet -Force -AllowClobber

Install-Module -Name ExchangeOnlineManagement -Force -AllowClobber

Connect-ExchangeOnline

Stap 3

Je krijgt een login-scherm te zien om in te loggen in je Microsoft-account. Gebruik hier het mailadres van een administrator/beheerder/de eigenaar van het Microsoft-maildomein. Een normaal gebruikersaccount heeft geen rechten om de volgende stappen te doorlopen.

Stap 4

Weiger nu alle DirectSend mail met het commando:

Set-OrganizationConfig -RejectDirectSend $trueControleer of nu inderdaad DirectSend in jouw organisatie uit staat via het commando:

Get-OrganizationConfig | Select-Object Identity, RejectDirectSendZie je hier bij in de output bij <jouwdomein>.onmicrosoft.com onder RejectDirectSend ‘True’? Dan worden alle DirectSend mails automatisch geweigerd.

Stap 5

Schakel nu de Powershell-verbinding met Exchange-online uit met het commando:

Disconnect-ExchangeOnlineHet duurt ongeveer 30 minuten voor de wijzigingen volledig verwerkt zijn door jouw/de externe Microsoft mailserver.

Direct Send beveiligen

Het is mogelijk om Direct Send te beveiligen zodat je het wel zelf intern kunt gebruiken, bijvoorbeeld voor de printer / scanner op je kantoor, maar het uit te zetten voor alle anderen van buitenaf. Het beveiligen van Direct Send bestaat uit twee delen:

- Het uitzetten van Direct Send, zoals beschreven in de vorige paragraaf. Hiermee weiger je Direct Send mails, tenzij er gebruik wordt gemaakt van een zogeheten connector en de verzender in die connector als uitzondering is opgenomen.

- Het aanmaken van de zogeheten connector.

Stap 1

Doorloop stap 1 t/m 4 van de vorige paragraaf om als eerste RejectDirectSend op True te zetten. Sluit echter Powershell of de ExchangeOnline connectie nog niet af.

Stap 2

Maak nu een connector voor mail in jouw organisatie aan. Hiermee wordt alle inkomende mail van jouw maildomein naar jouw maildomein eerst gecontroleerd op de voorwaarde in de connector. Oftewel een connector voor @outlook.com heeft wel invloed op mail van @outlook.com naar @outlook.com maar niet op mail van @gmail.com naar @outlook.com.

Gebruikt jouw bedrijf al OnPremises connectors die overlap hebben met deze Partner connectors? Dat is geen probleem: deze mogen overlappen en functioneren naast elkaar zonder issues.

Er zijn twee opties:

- De connector aanmaken op basis van de domeinnaam in het TLS-certificaat van jouw mailserver, bijvoorbeeld *.jouwbedrijf.com (wildcard). Microsoft adviseert deze optie.

- De connector aanmaken op basis van IP-adressen

Optie 1

Vervang in dit commando *.maildomain.com door de domeinnaam in het TLS-certificaat van de mailserver (degene die SMTP-verbindingen regelt).

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToCertificate $true -TlsSenderCertificateName *.maildomain.com -RequireTls $true*.maildomain.com is niet noodzakelijk een domein van jezelf, maar meestal die van een externe partij: de partij die SMTP-verkeer voor je afhandelt. Het beste is om dit na te vragen bij de betreffende partij (vraag daarbij naar het CN domein).

In de meeste gevallen kun je echter ook simpelweg kijken naar welk domein je instelt als SMTP-server (smtp-mail.outlook.com bij Outlook) en vervolgens met een enkel commando het juiste domein achterhalen:

openssl s_client -connect smtp-mail.outlook.com:25 -starttls smtpControleer in de output de naam van het CN-domein. In dit voorbeeld krijg je outlook.com terug en die, of *.outlook.com gebruik je vervolgens als -TlsSenderCertificateName in het eerdere commando.

Optie 2

Vervang in dit commando 123.123.123.123,234.234.24.0/24 door de IP-adressen/ranges die je via de Connector toestemming wil geven om interne mails te kunnen sturen via Direct Send. Let op: IPv6 wordt niet ondersteund door deze functie.

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToIPAddresses $true -SenderIpAddresses 123.123.123.123,234.234.234.0/24

Stap 3

Schakel nu de Powershell-verbinding met Exchange-online uit met het commando:

Disconnect-ExchangeOnline

Aanvullende bronnen

Wil je meer weten over Direct Send, het veilig gebruik ervan en alternatieven? Deze handleiding is geschreven op basis van de volgende bronnen: