Het NetBIOS-protocol bevat een kwetsbaarheid waardoor een VPS die deze service aan heeft staan, gebruikt kan worden in een amplification DDoS-aanval.

In dit artikel lichten wij de kwetsbaarheid van de NetBIOS-service inhoudelijk toe, en laten wij je zien hoe je je VPS beveiligt tegen misbruik van de NetBIOS-service.

De NetBIOS-kwetsbaarheid

NetBIOS is een datacommunicatieprotocol waarmee externe systemen/applicaties over een lokaal netwerk kunnen communiceren. Het werd bijvoorbeeld gebruikt om extern toegang te kunnen krijgen tot gedeelde mappen op een intern netwerk.

De NetBIOS-service is inmiddels verouderd en wordt nauwelijks meer gebruikt. Staat de NetBIOS-service toch aan én is deze openbaar bereikbaar, dan kan NetBIOS misbruikt worden in een amplification (D)DoS-aanval.

Simpel gezegd wordt bij een 'amplification attack' een hoeveelheid data naar jouw UDP-poort verzonden vanaf een gespoofd IP. Je VPS stuurt vervolgens een significant grotere hoeveelheid data terug naar het daadwerkelijke IP. Via deze weg kunnen kwaadwillenden dus jouw UDP-poort misbruiken om een (D)DoS-aanval uit te voeren op het gespoofde IP-adres.

Het is om deze reden niet toegestaan dat de NetBIOS-service openbaar toegankelijk is op een VPS bij TransIP.

NetBIOS-misbruik voorkomen

Wij raden aan in een Linux/Unix-VPS de poort dicht te zetten om je VPS tegen misbruik van de NetBIOS-service te beveiligen. Bij een Windows-VPS kun je de NetBIOS-service uitzetten, of de poort sluiten.

- Poort 137 sluiten in de VPS-Firewall in je controlepaneel

-

In het TransIP-controlepaneel bieden wij voor al je VPS'en een gratis firewall. Als je deze firewall inschakelt, worden alle inkomende poorten (waaronder UDP poort 389) automatisch geblokkeerd. Je VPS is dan niet langer kwetsbaar via de LDAP-service en je hoeft niet apart in je OS nog je firewall te configureren.

Stap 1

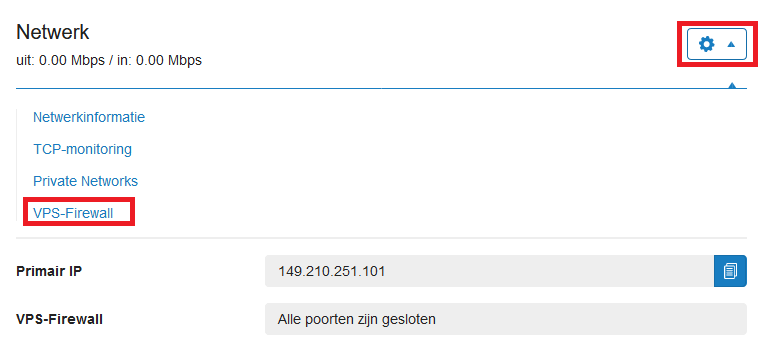

Log in op je controlepaneel en navigeer naar de betreffende VPS.

Stap 2

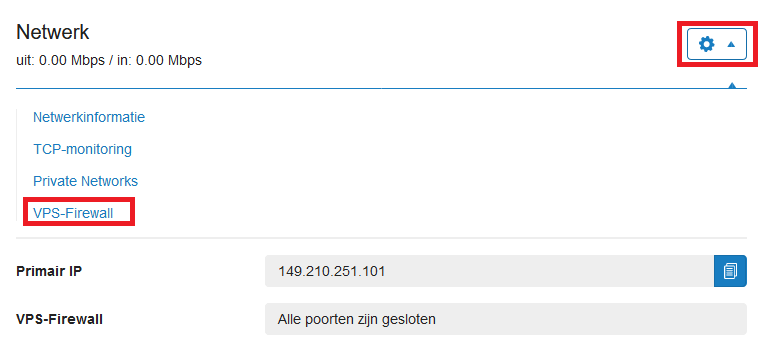

Klik op het tandwiel achter 'Netwerk' (direct onder de console) en klik op 'VPS-Firewall'

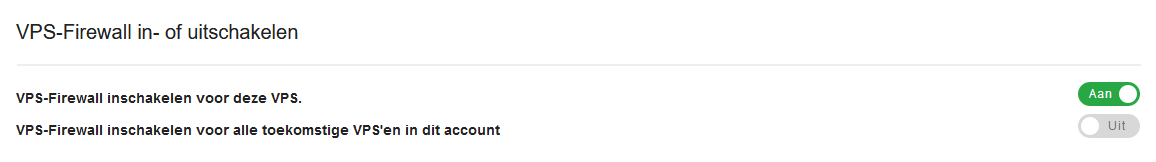

Stap 3

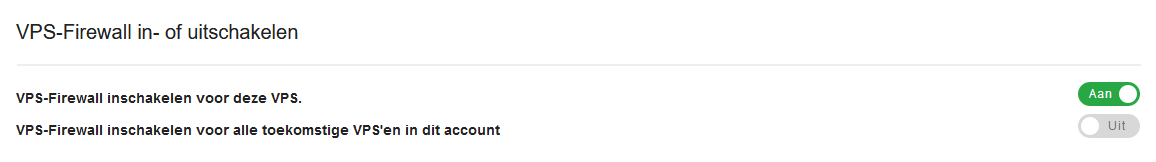

Schakel de firewall in door de schakelaar achter 'VPS-Firewall inschakelen voor deze VPS' op 'aan' te zetten.

Je VPS is nu veilig! Meer informatie over het openen van poorten met de VPS-firewall vind je in onze VPS-Firewall documentatie.

- Poort 137 dichtzetten in Iptables

-

Stap 1

Verbindt met je VPS via SSH en sluit poort 137 met de commando's:

sudo iptables -A INPUT -p tcp --dport 137 -j DROP

sudo iptables -A INPUT -p udp --dport 137 -j DROP

Stap 2

Herstart je firewall als volgt:

sudo iptables-save | sudo tee /etc/sysconfig/iptables

sudo service iptables restart

- Poort 137 dichtzetten in Firewalld

-

Stap 1

Verbindt met je VPS via SSH en sluit poort 137 met de commando's (plesk gebruikt niet public maar plesk als zone):

sudo firewall-cmd --zone=public --remove-port=137/tcp

sudo firewall-cmd --zone=public --remove-port=137/udp

Stap 2

Verwerk je firewall om de wijziging te verwerken:

sudo firewall-cmd --reload

- Poort 137 dichtzetten in UFW (Ubuntu / Debian)

-

Stap 1

Verbindt met je VPS via SSH en sluit poort 137 met het commando:

- Poort 137 dichtzetten in FreeBSD

-

Voeg de volgende regels toe aan het bestand /etc/ipfw.rules:

$cmd 00320 deny tcp from any to any 137 in via $pif

$cmd 00320 deny tcp from any to any 137 in via $pif

- De NetBIOS-service uitzetten in Windows

-

Het uitzetten van NetBIOS in 'Internet Protocol Version 4 (TCP/IPv4)' is helaas niet toereikend. Dit zet enkel de NetBIOS session service uit. NetBIOS gebruikt meerdere services en enkel de session service uitzetten is helaas niet toereikend om misbruik te voorkomen.

Zet daarom poort 137 dicht in je Windows-firewall, zie de instructie hieronder.

- De NetBIOS poort in Windows-firewall dichtzetten

-

Naast het uitzetten van de NetBIOS-service kun je misbruik van de NetBIOS-service voorkomen door TCP- en UDP-poort 137 dicht te zetten in je Windows-firewall. In dat geval hoef je niet ook nog de NetBIOS-service uit te schakelen.

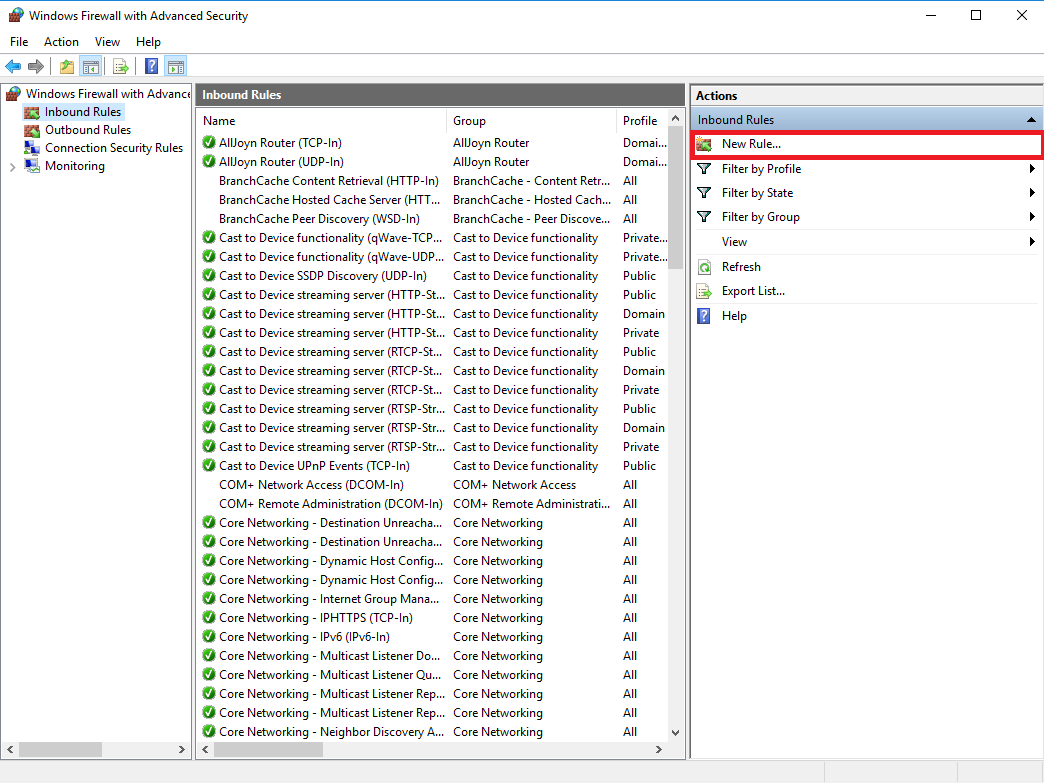

Stap 1

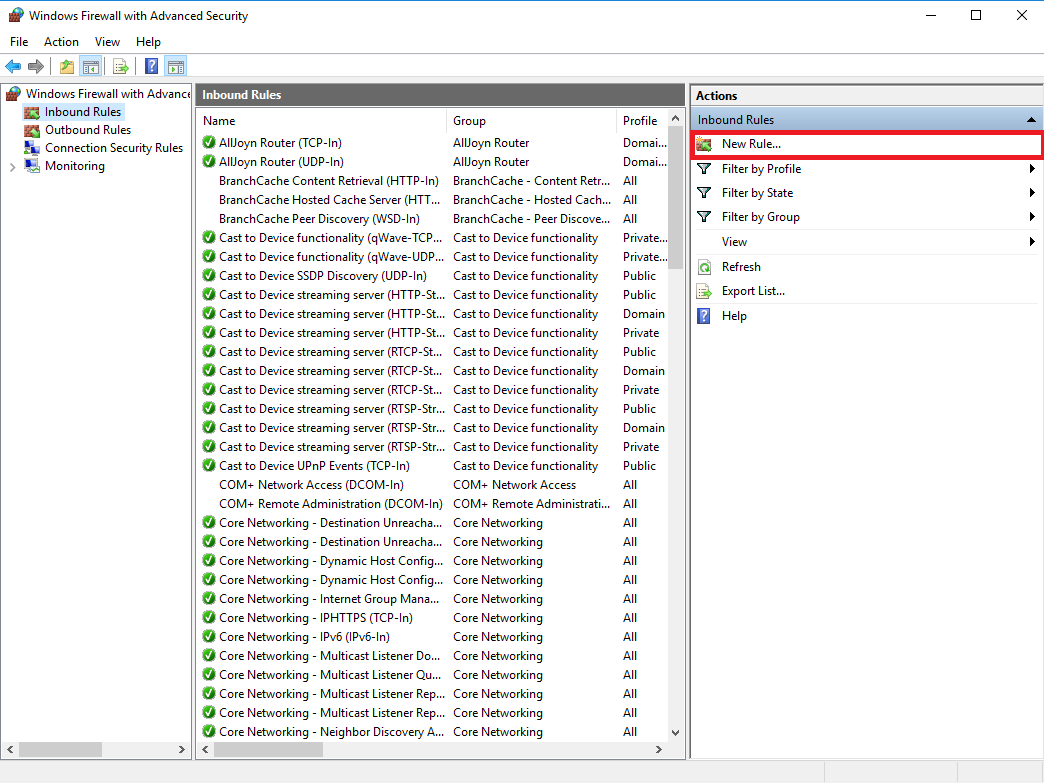

Open Windows Firewall with Advanced Security en klik op 'Inbound' > 'New Rule'.

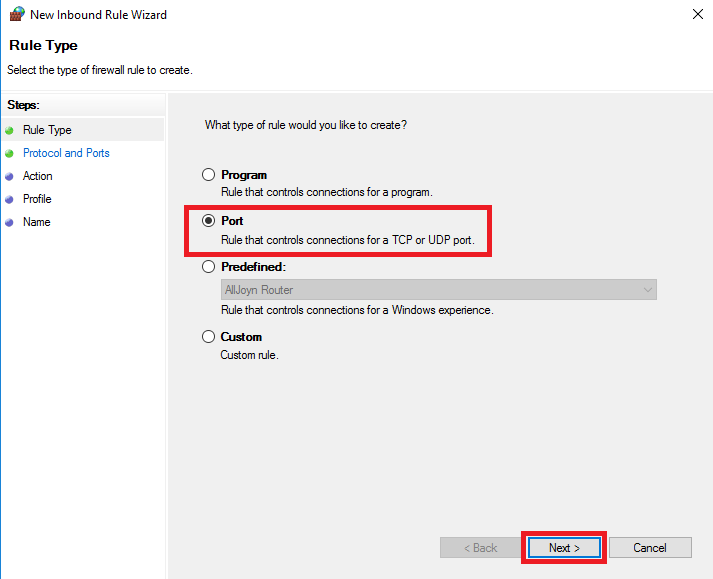

Stap 2

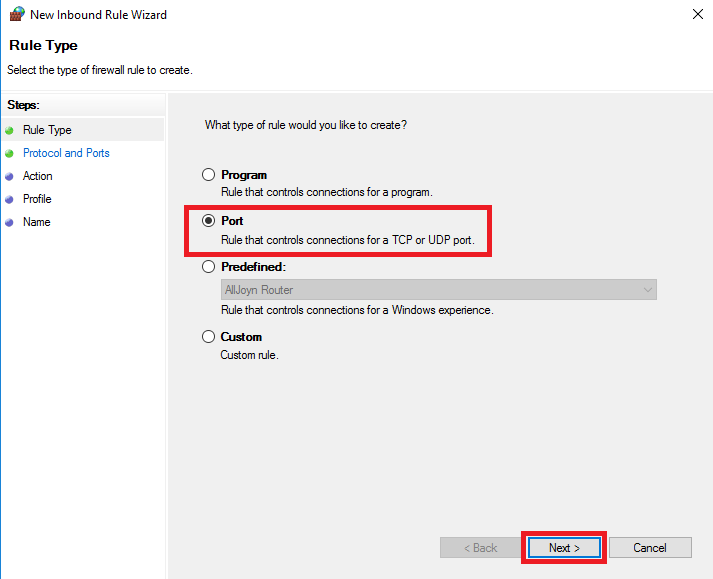

Selecteer 'Port' en klik op 'Next'.

Stap 3

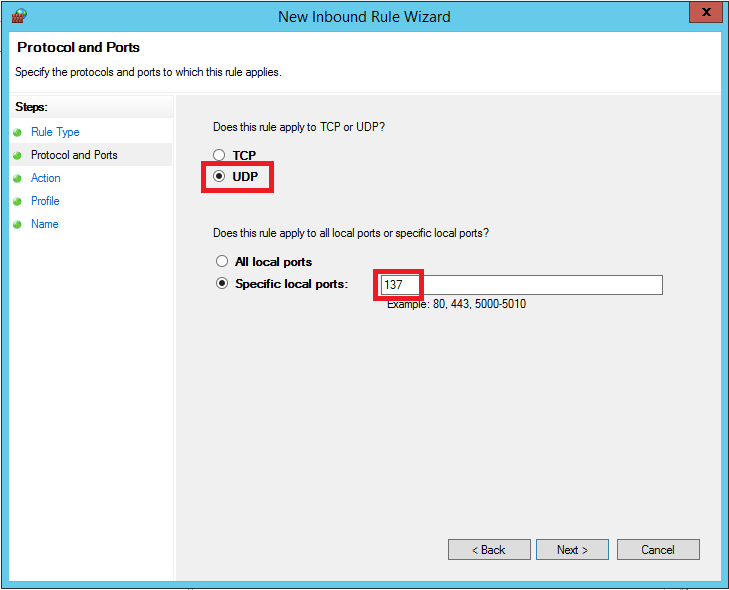

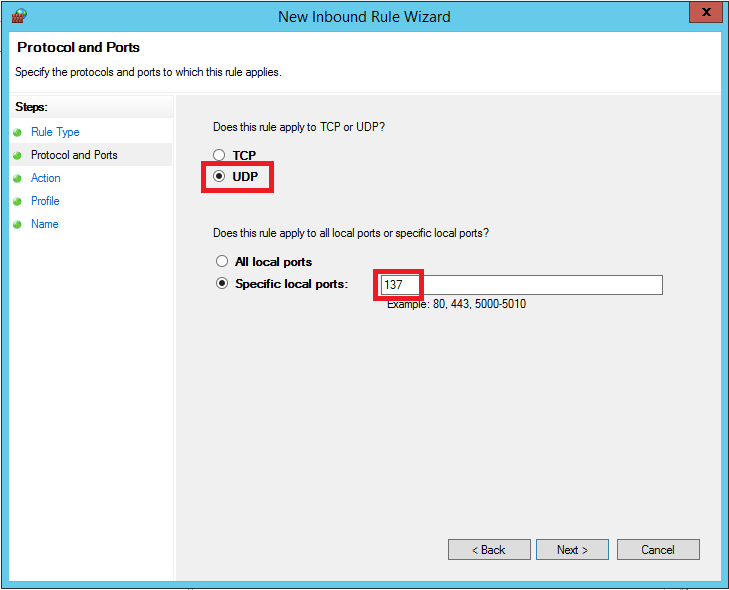

Selecteer 'UDP' als protocol en geef specifiek poort nummer 137 op.

Stap 4

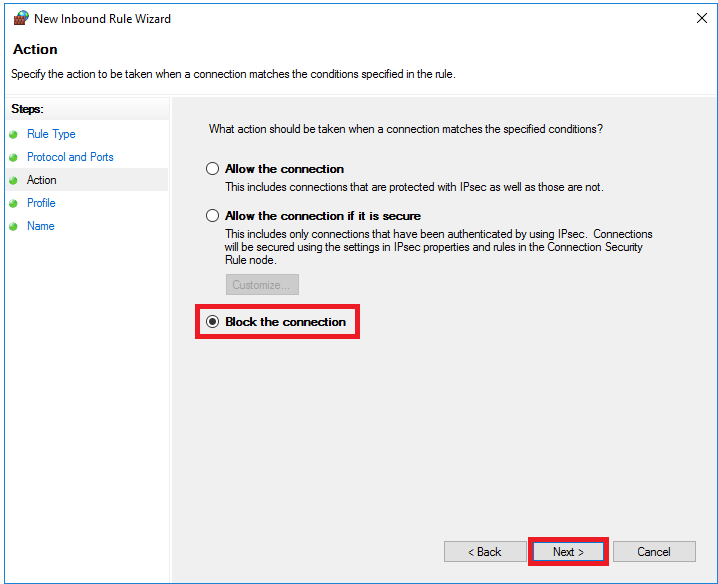

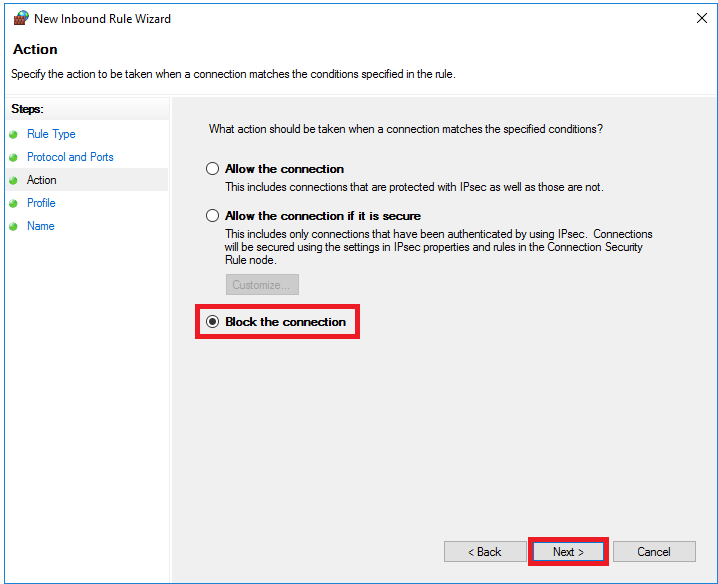

Je wil misbruik van de poort voorkomen, dus selecteer 'Block the connection' en klik op 'Next'.

Stap 5

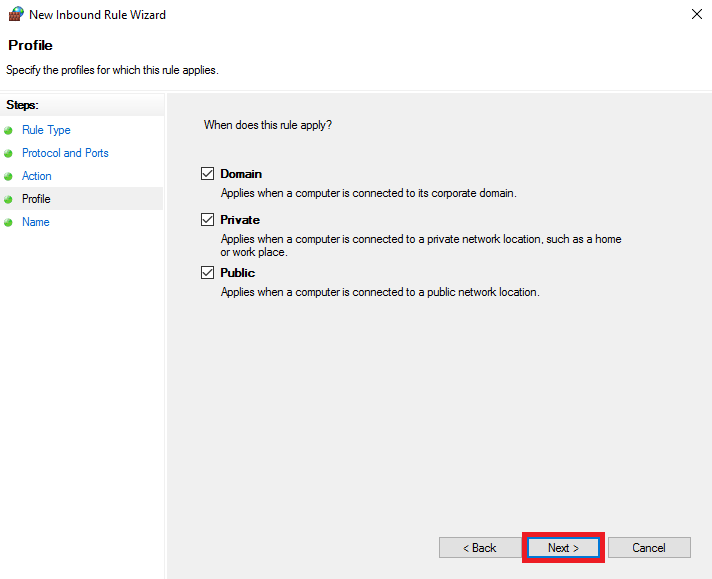

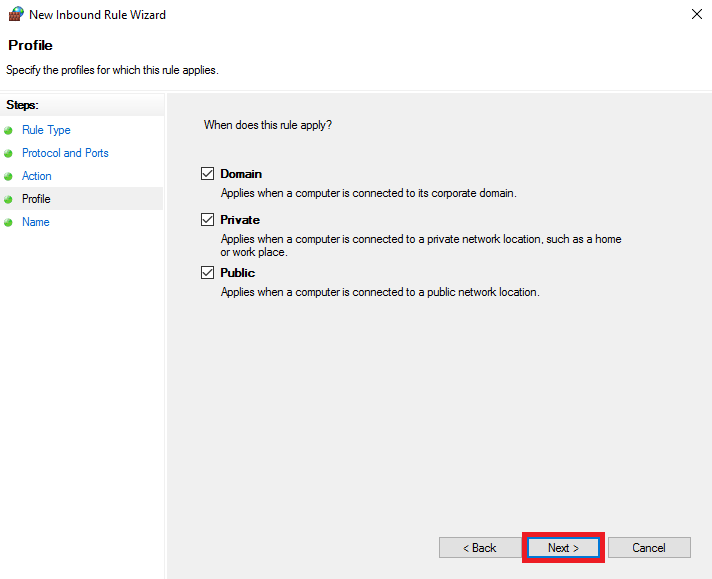

Het veiligste is om de blokkade op Domain, Private en Public toe te passen. Laat deze opties dan ook aangevinkt staan en klik op 'Next'.

Stap 6

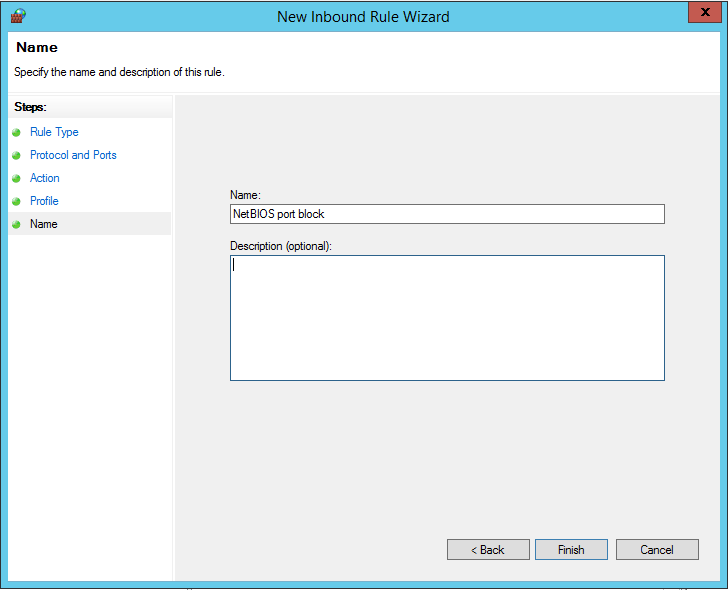

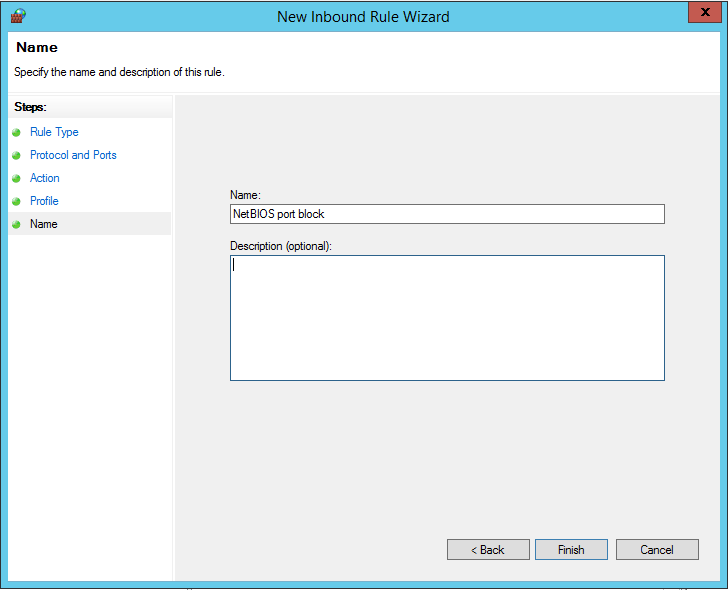

Geef de regel een duidelijk herkenbare naam en klik op 'Finish'.

De UDP-poort die door de NetBIOS-service gebruikt wordt is nu geblokkeerd en derden kunnen er niet langer misbruik van maken. Herhaal deze stappen nogmaals, maar geef dan bij stap 4 'TCP' op.

In dit artikel hebben wij laten zien hoe je misbruik van de NetBIOS-service voorkomt op je Windows-VPS.

Mocht je aan de hand van dit artikel nog vragen hebben, aarzel dan niet om onze supportafdeling te benaderen. Je kunt hen bereiken via de knop 'Neem contact op' onderaan deze pagina.