De RPC-portmapperservice zorgt er voor dat bepaalde applicaties op de juiste poort terecht komen. Dit wordt bijvoorbeeld gebruikt voor NFS / fileserverapplicaties. Helaas is het zo dat deze service bij externe toegang misbruikt kan worden als 'reflector' / 'amplification' om zo bij te dragen aan een (D)DoS-aanval. Daardoor is het belangrijk dat je deze service uitschakelt of voor externe toegang onbereikbaar maakt.

Hoe je de service voor externe toegang onbereikbaar maakt, vind je hieronder voor de meest gebruikte firewalls.

Gebruik sudo of voer de stappen in dit artikel uit als root-user als je de instructie gebruikt voor de Linux firewalls.

De service uitschakelen

De eenvoudigste wijze om te zorgen dat je portmapper-service niet misbruikt kan worden, is hem uitschakelen. Hoe je de service uitschakelt verschilt per OS, maar in de meeste gevallen kun je via onderstaande commando's de portmapper service uitschakelen:

systemctl stop rpcbind

systemctl stop rpcbind.socket

systemctl disable rpcbind

systemctl disable rpcbind.socketDe firewall in je controlepaneel

In het TransIP-controlepaneel bieden wij voor al je VPS'en een gratis firewall. Als je deze firewall inschakelt, worden alle inkomende poorten, waaronder poort 111, automatisch geblokkeerd en is je VPS niet langer kwetsbaar.

Je bepaalt vervolgens zelf welke poorten voor inkomend verkeer open staan op jouw VPS. In onze VPS-Firewall documentatie' lichten wij de werking van deze firewall nader toe.

Firewalld (CentOS, AlmaLinux, Rocky Linux, DirectAdmin, Plesk, cPanel)

In Firewalld zet je de portmapper poort 111 dicht met het commando (--zone=plesk bij Plesk VPS'en):

sudo firewall-cmd --permanent --zone=public --remove-port=111/udp

Je ziet dan als terugkoppeling "success" terug op de commandline. Herlaad vervolgens nog de firewall om de nieuwe regel van kracht te laten worden:

sudo firewall-cmd --reload

Heb je de RPC-portmapper service nodig omdat je bijvoorbeeld een fileserverapplicatie host en je een andere server/computer hebt die daar toegang toe nodig heeft? Zet dan enkel voor die specifieke server poort 111 open, waarbij je in dit commando 123.123.123.123 vervangt door het IP-adres van de server die de toegang nodig heeft.

firewall-cmd --permanent --zone=plesk --add-rich-rule='

rule family="ipv4"

source address="123.123.123.123"

port protocol="udp" port="111" accept'Het kan uiteraard zo zijn dat je een eigen firewall gebruikt waardoor deze commando's niet werken. Dit is bijvoorbeeld het geval als je Plesk's firewall gebruikt (hier kun je via Tools & Settings > Firewall de poorten sluiten), of een applicatie zoals ConfigServer Security & Firewall (CSF) gebruikt. Ook kun je bijvoorbeeld op CentOS 7 gewoon IPtables installeren en inschakelen in plaats van firewalld. Controleer dit dan ook eerst voordat je deze commando's uitvoert.

UFW (Ubuntu / Debian)

Gebruik je UFW dan sluit je poort 111 met het commando:

ufw deny 111Heb je de RPC-portmapper service nodig omdat je bijvoorbeeld een fileserverapplicatie host en je een andere server/computer hebt die daar toegang toe nodig heeft? Zet dan enkel voor die specifieke server poort 111 open, waarbij je in dit commando 123.123.123.123 vervangt door het IP-adres van de server die de toegang nodig heeft.

ufw allow from 123.123.123.123 to any port 111 proto udpIPtables

Gebruik je IPtables, dan sluit je met de volgende commando's de portmapper poort 111:

sudo iptables -A INPUT -p udp --dport 111 -j DROP

Herlaad vervolgens nog de firewall om de nieuwe regel van kracht te laten worden:

sudo iptables-save | sudo tee /etc/sysconfig/iptables

sudo service iptables restartLet op! Indien je Debian gebruikt zal IPtables niet standaard als service draaien (zie ook het volgende artikel). In dat geval kun je er voor kiezen om via het commando "apt-get install iptables-persistent" dit wel mogelijk te maken.

Windows Server Firewall 2008, 2012, 2016 & 2019

Stap 1

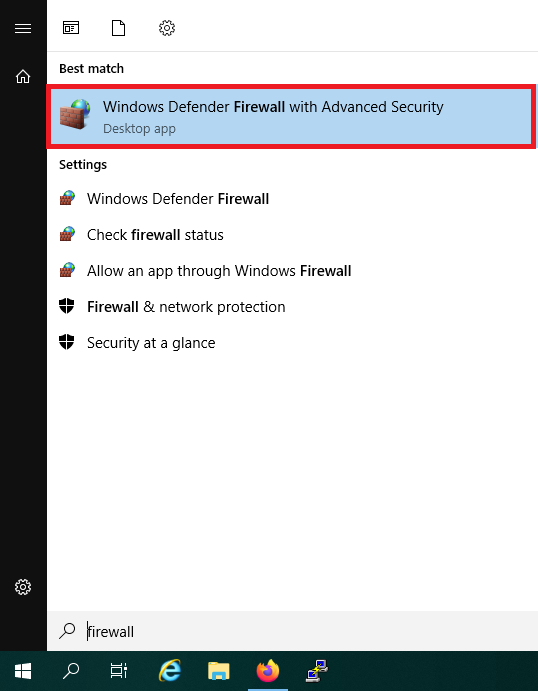

Klik op de startknop en gebruik de zoekterm 'Firewall'. Je kunt als alternatief ook in de Server Manager onder 'Tools' de firewall terugvinden.

Klik in de zoekresultaten op 'Windows Firewall with Advanced Security'.

Stap 2

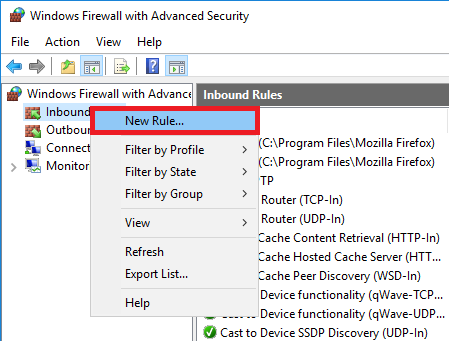

Klik met je rechtermuisknop op 'Inbound rules' en kies voor 'New Rule'.

Stap 3

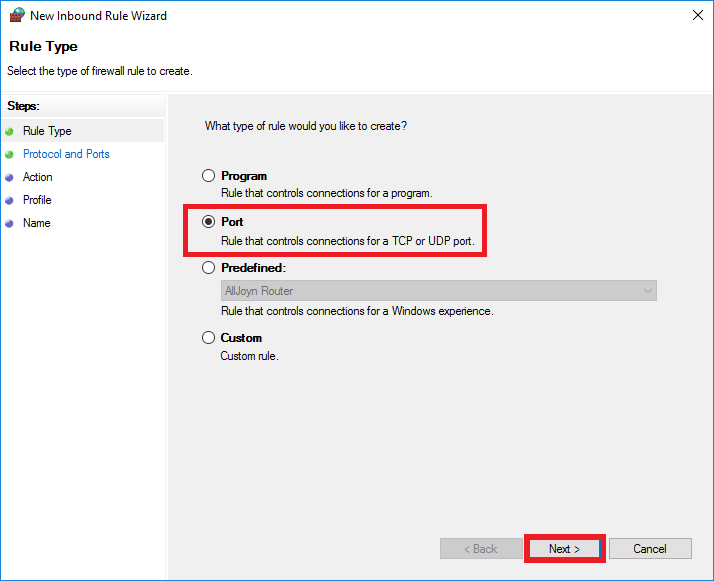

Kies als rule type 'Port' en klik op 'Next'.

Stap 4

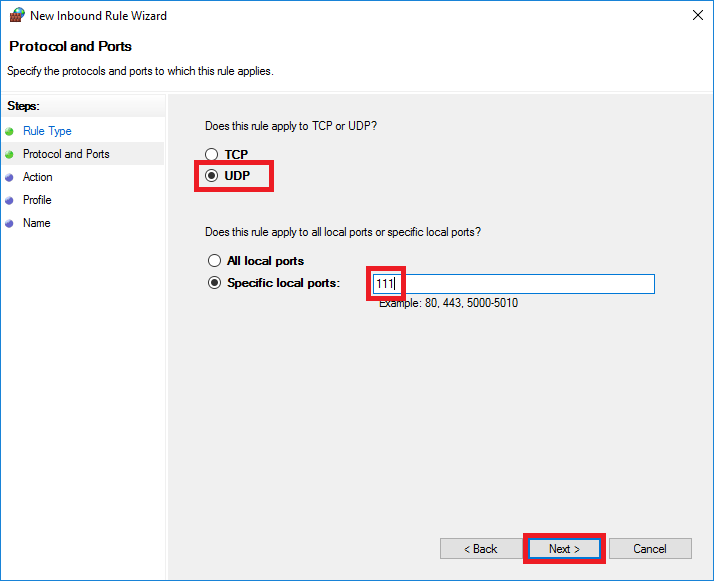

Selecteer 'UDP' en voer bij de Specific local ports '111' in. Klik daarna op 'Next'.

Stap 5

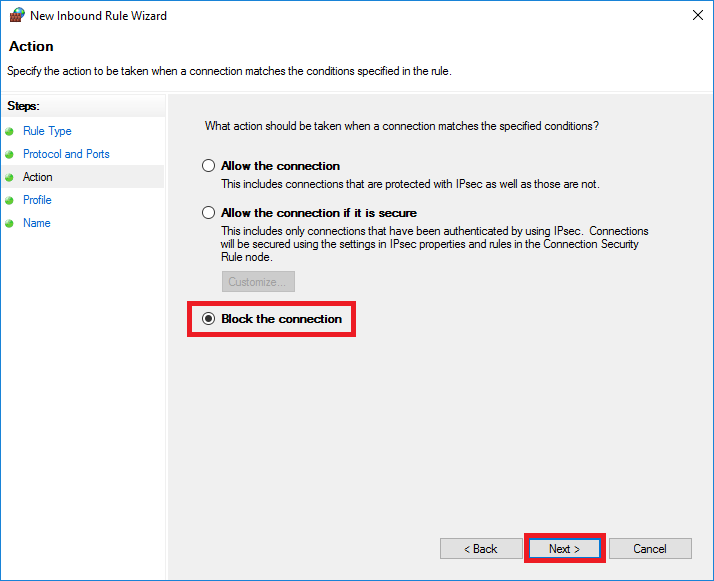

Selecteer 'Block the connection' en klik op 'Next'. Bij de volgende pagina klik je weer op 'Next'.

Stap 6

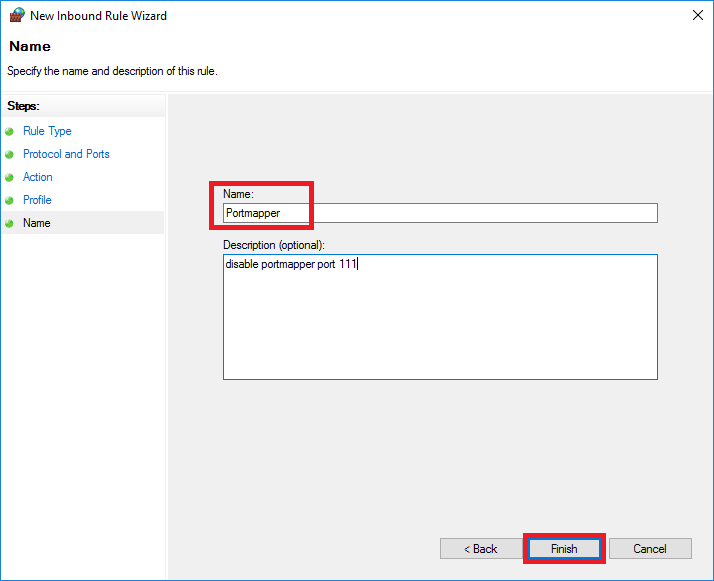

Geef je nieuwe rule daarna een naam en optioneel ook een description.

Mocht je de service nog wel lokaal bereikbaar willen maken, dan kun je bij de eigenschappen van deze regel ook specifieke IP-adressen in de whitelist instellen.

Hoe kan ik controleren dat de service niet langer actief dan wel kwetsbaar is?

Indien je gebruik maakt van een OS met een terminal (zoals OS X, BSD of Linux) dan kun je met behulp van 'rpcinfo' controleren of er nog een portmapper service actief is.

rpcinfo -p [IP adres] -T udp

Mocht je aan de hand van dit artikel nog vragen hebben, aarzel dan niet om onze supportafdeling te benaderen. Je kunt hen bereiken via de knop 'Neem contact op' onderaan deze pagina.