Een Remote Desktop (RD) Gateway is een aanvullende beveiligingslaag voor het gebruik van Remote Desktop servers. Een RD Gateway neemt een plek in tussen de gebruiker en de remote desktop servers en stelt je in staat om met Remote Desktop servers te verbinden via HTTPS door een beveiligde TLS-verbinding te gebruiken.

Je kunt RD Gateways enigszins vergelijken met een VPN-verbinding: je maakt een verbinding vanaf je computer of laptop met een Remote Desktop Gateway voor je kunt verbinden met een Remote Desktop Server (dit gebeurt automatisch bij het verbinden met de RD Session Host).

In deze handleiding laten we in de volgende stappen zien hoe je een Remote Desktop Gateway configureert en gebruikt.

- De Remote Desktop Gateway role installeren

- Een SSL-certificaat koppelen

- RD CAP en RD RAP policies instellen

- Firewall-instellingen

- Een RD Gateway gebruiken

- RD-verbindingen monitoren

- Gebruik een andere server dan je RD Session Host om de RD Gateway role op te installeren. Meer informatie over op welke server je welke role installeert in een Remote Desktop Services Deployment vind je in dit artikel.

- Maak alvast een groep aan binnen je Active Directory, bijvoorbeeld 'RDS Users', waar je geautoriseerde Remote Desktop Users aan toevoegt.

De Remote Desktop Gateway role installeren

Voor het toevoegen van de Remote Desktop Gateway role aan een Windows Server zijn er meerdere opties beschikbaar waarvan we de twee meest gebruikte (en logische) laten zien:

- De RD Gateway toevoegen via een server pool

- De RD Gateway role rechtstreeks op de Windows Server die als Gateway zal dienen installeren

Installatie via een server pool

Voor de stappen via deze methode is het belangrijk dat je je Windows servers via een server pool beheert. Dit maakt het eenvoudiger om roles en features op meerdere Windows Servers te beheren. In deze handleiding lees je hoe je Windows Servers aan een server pool toevoegt.

Stap 1

Verbind via Remote Desktop of de VPS-console met de Windows Server waarop je je server pool beheert.

Stap 2

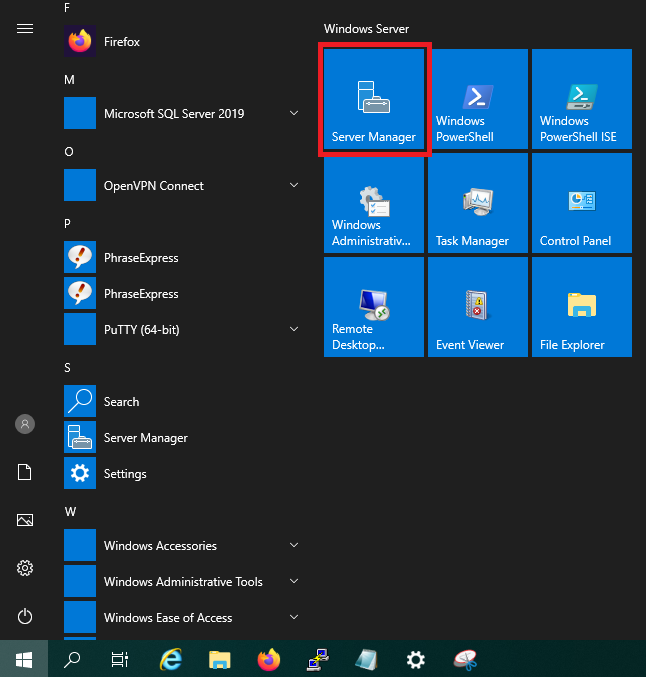

Klik op de Windows Start-knop en vervolgens op 'Server Manager'.

Stap 3

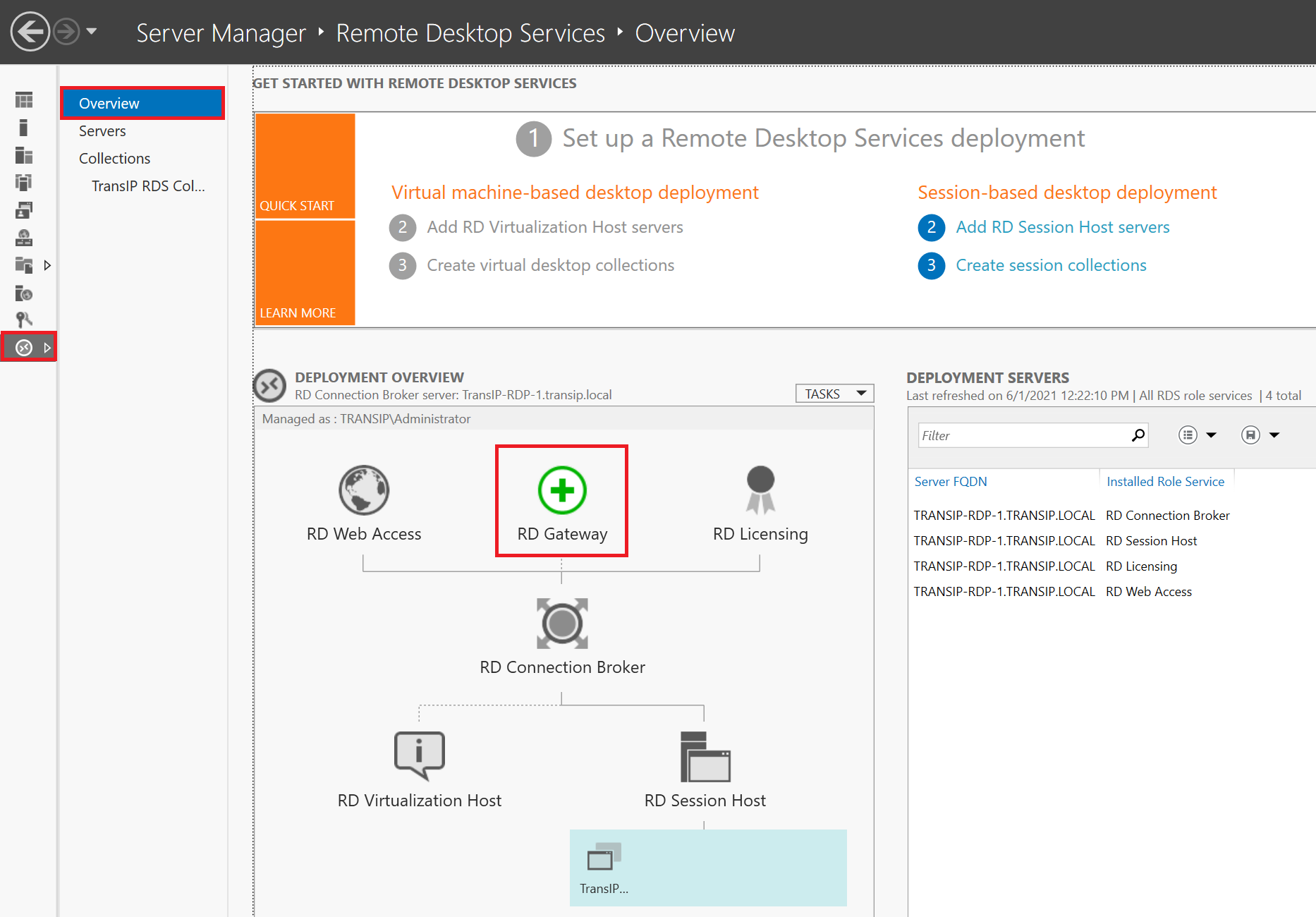

Klik in het linker menu op 'Remote Desktop Services' > 'Overview' en vervolgens op 'RD Gateway'.

Stap 4

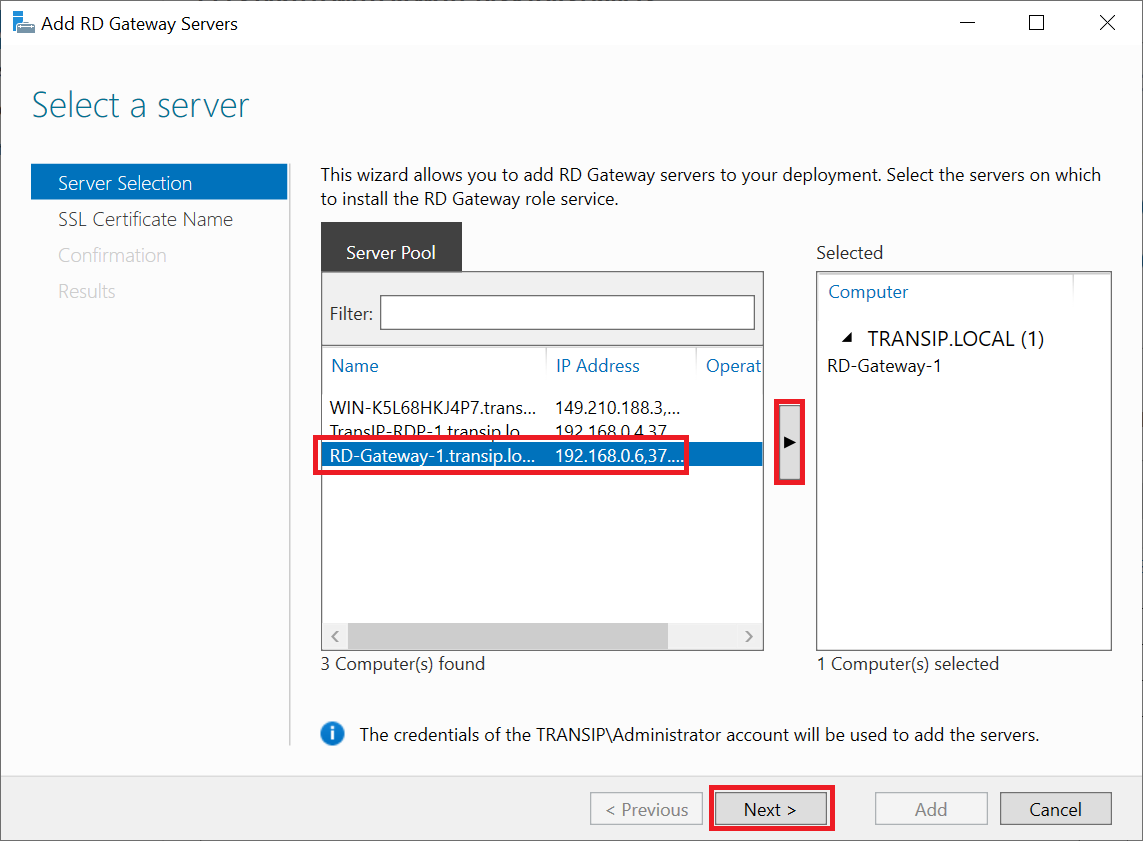

Selecteer in je server pool de VPS die je als Remote Desktop Gateway wil gebruiken. Als je een groter Windows-domein opzet met meerdere RD Gateways selecteer je alle servers die je als RD Gateway wil inzetten. Klik na het maken van een selectie op 'Next'.

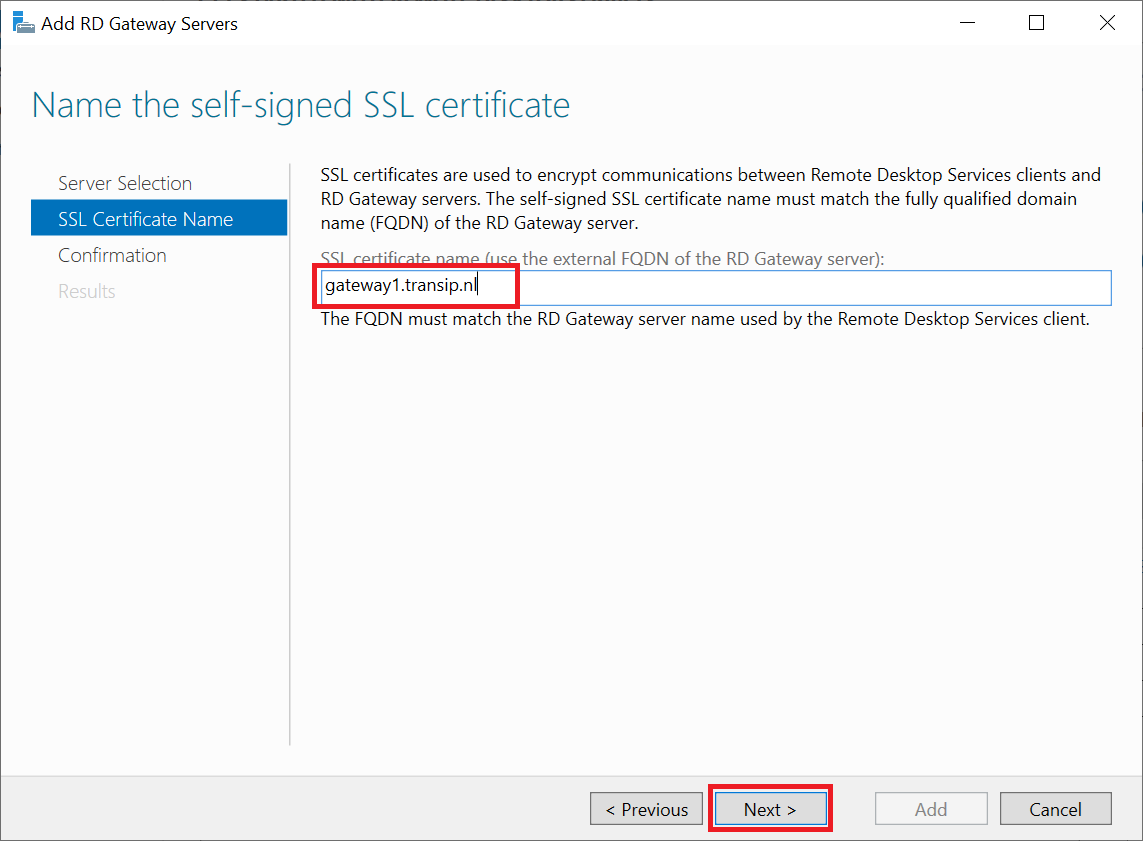

Er wordt door de wizard automatisch een self-signed SSL-certificaat aan de RD Gateway gekoppeld. Gebruik voor een productieomgeving geen self-signed certificaat. Verderop in deze handleiding laten we zien hoe je het self-signed certificaat vervangt door een eigen SSL-certificaat .

Geef een naam op voor het self-signed certificaat en klik op 'Next'. De naam moet een (sub)domeinnaam zijn waarvan de DNS naar de RD Gateway verwijst.

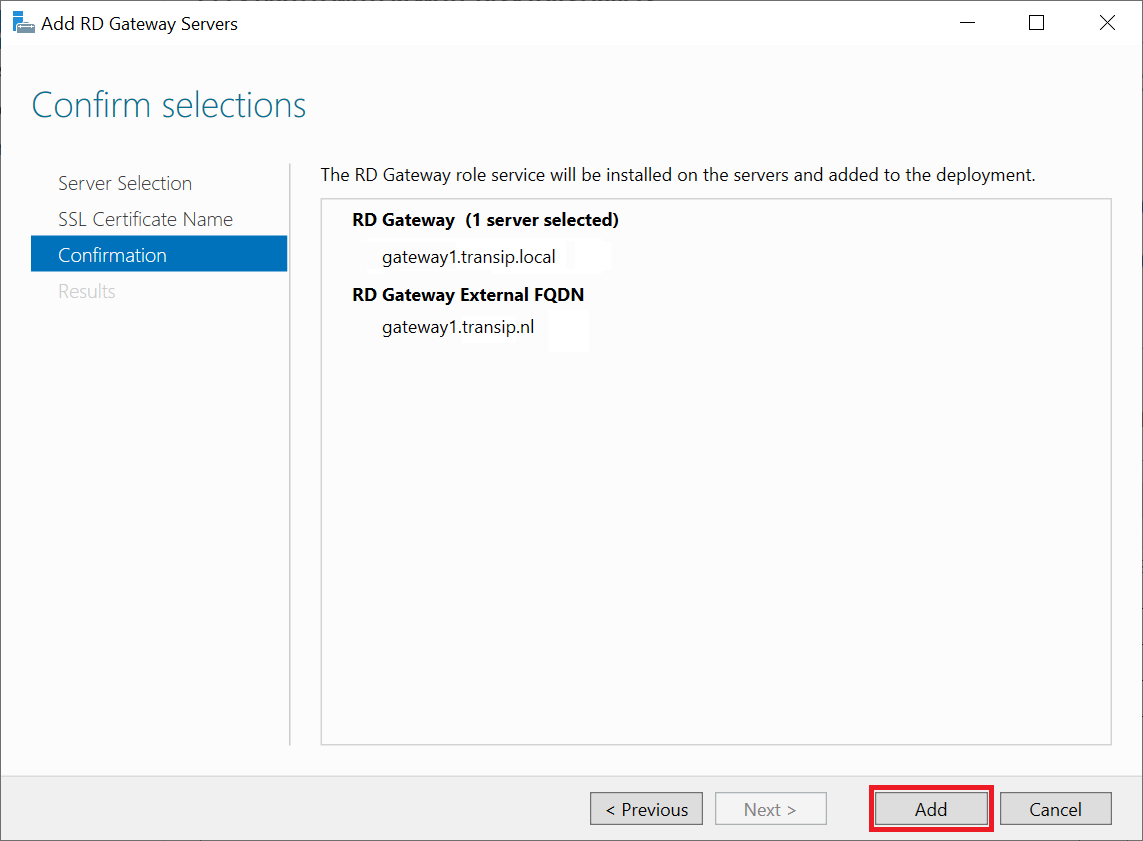

Stap 6

Je krijgt nu een bevestiging te zien van de installatie. Klik op 'Add' om de installatie te starten.

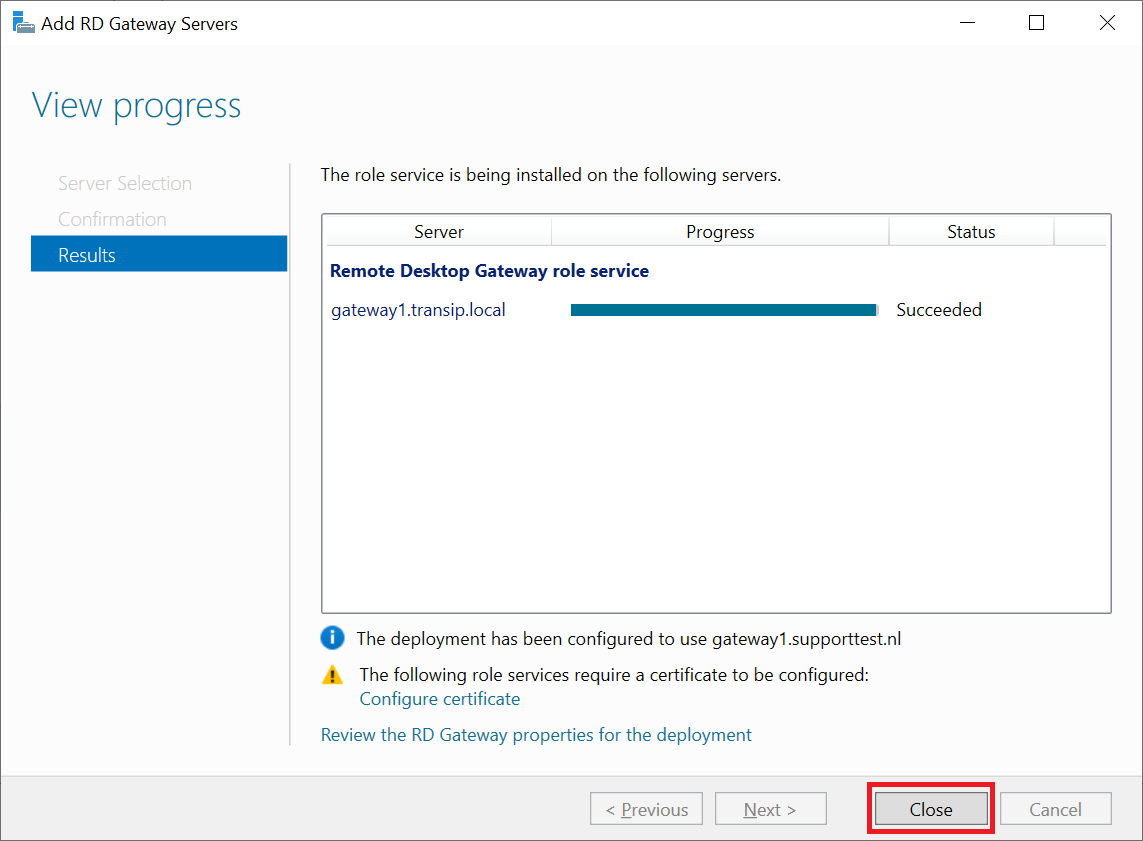

Stap 7

Na de installatie krijg je een waarschuwing te zien dat het SSL-certificaat geconfigureerd moet worden. Dit doen we niet vanuit deze wizard maar via de methode die je ook zult gebruiken om certificaten in de toekomst te vervangen wanneer ze verlopen. Klik op 'Close' om de wizard te sluiten.

Let op: in de screenshot is de stap 'SSL Certificate Name' verdwenen. Dit kwam door een spontane netwerkfout waardoor de wizard niet voltooid kon worden. Het is niet gelukt om dit probleem te reproduceren, maar mocht je hier ook tegen een probleem aanlopen, herstart dan de Remote Desktop Gateway en doorloop deze stappen vervolgens opnieuw.

Ga nu verder met het volgende onderdeel 'Een SSL-certificaat configureren/vernieuwen'.

Stap 1

Verbind met de Windows Server die je als RD Gateway gaat gebruiken via Remote Desktop of de VPS-console.

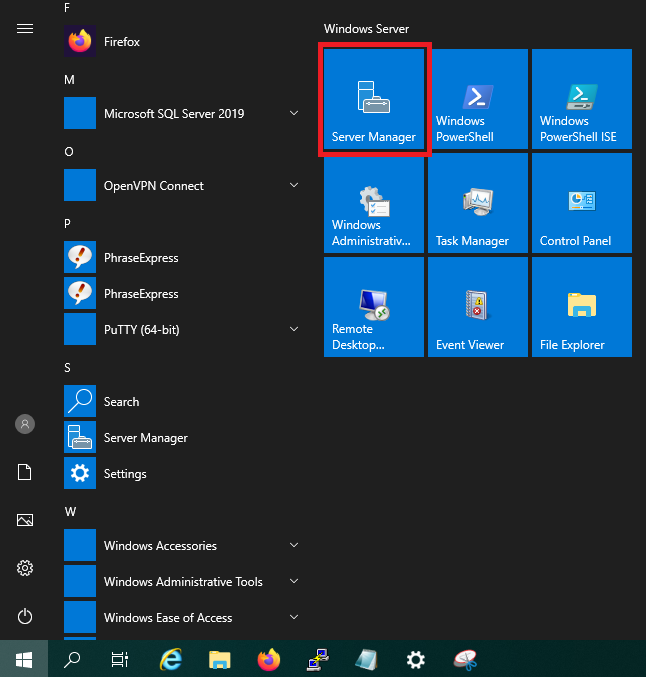

Stap 2

Klik op de Windows Start-knop en vervolgens op 'Server Manager'.

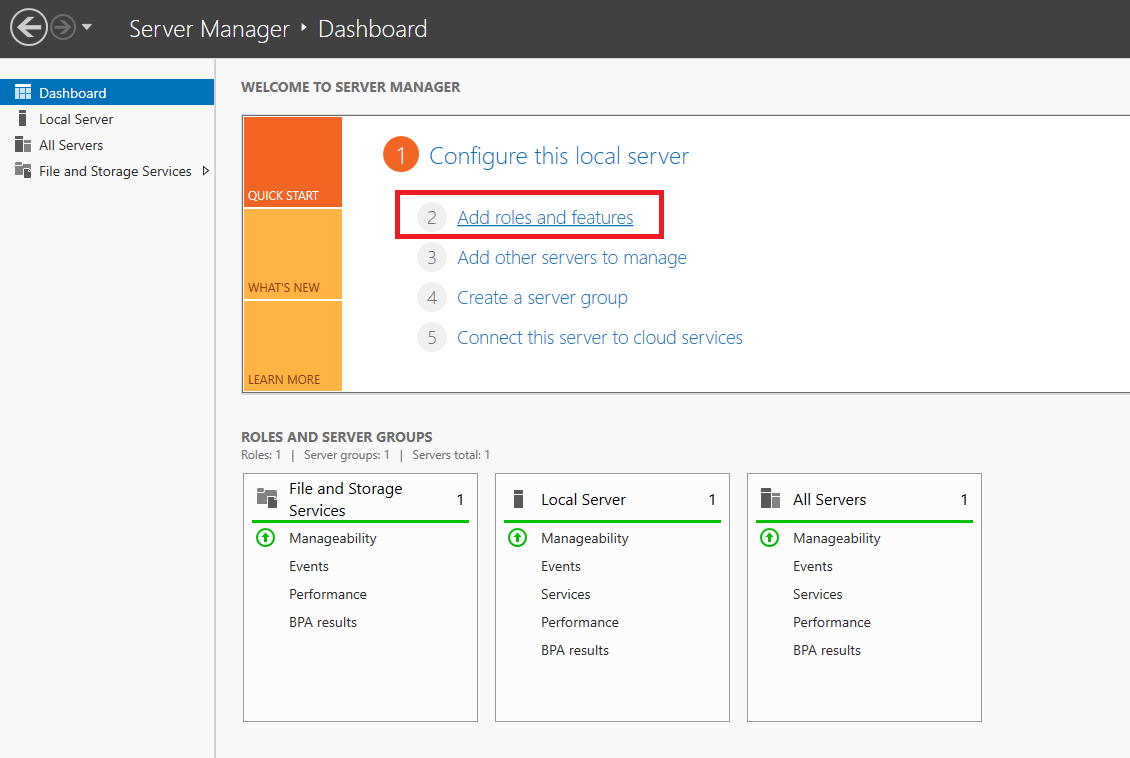

Stap 3

Klik vervolgens op 'Add roles and features'.

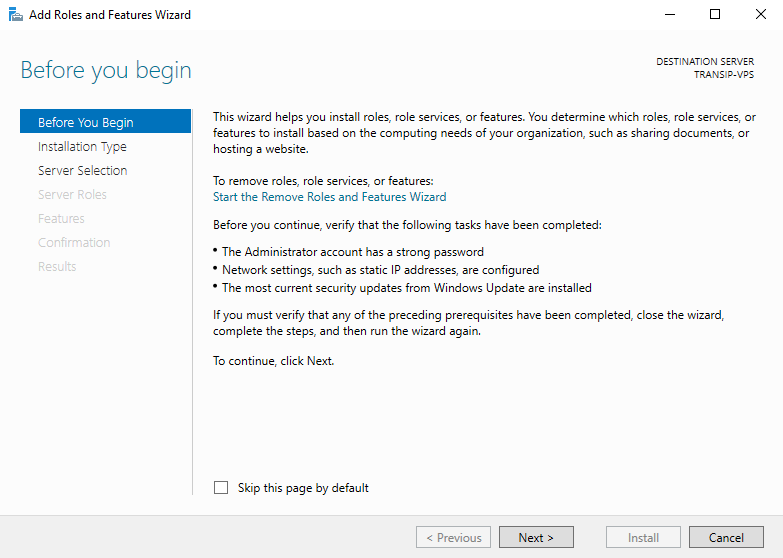

Stap 4

Je krijgt nu de 'Before You Begin' pagina te zien. Je kunt selecteren dat je deze pagina niet nogmaals ziet wanneer je in de toekomst roles & features toevoegt. Klik op 'Next' nadat je de punten onder 'before you continue' hebt doorgenomen.

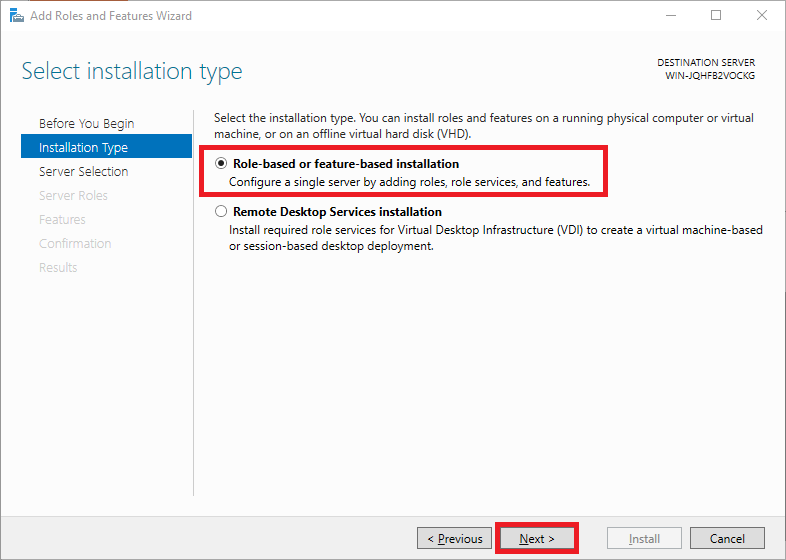

Stap 5

Selecteer als 'Installation Type' de optie 'Role-based or feature-based' en ga verder naar de volgende stap.

Rollen voegen software gericht op specifieke taken zoals het hosten van websites toe aan Windows Servers, features voegen extra functionaliteit toe aan die software.

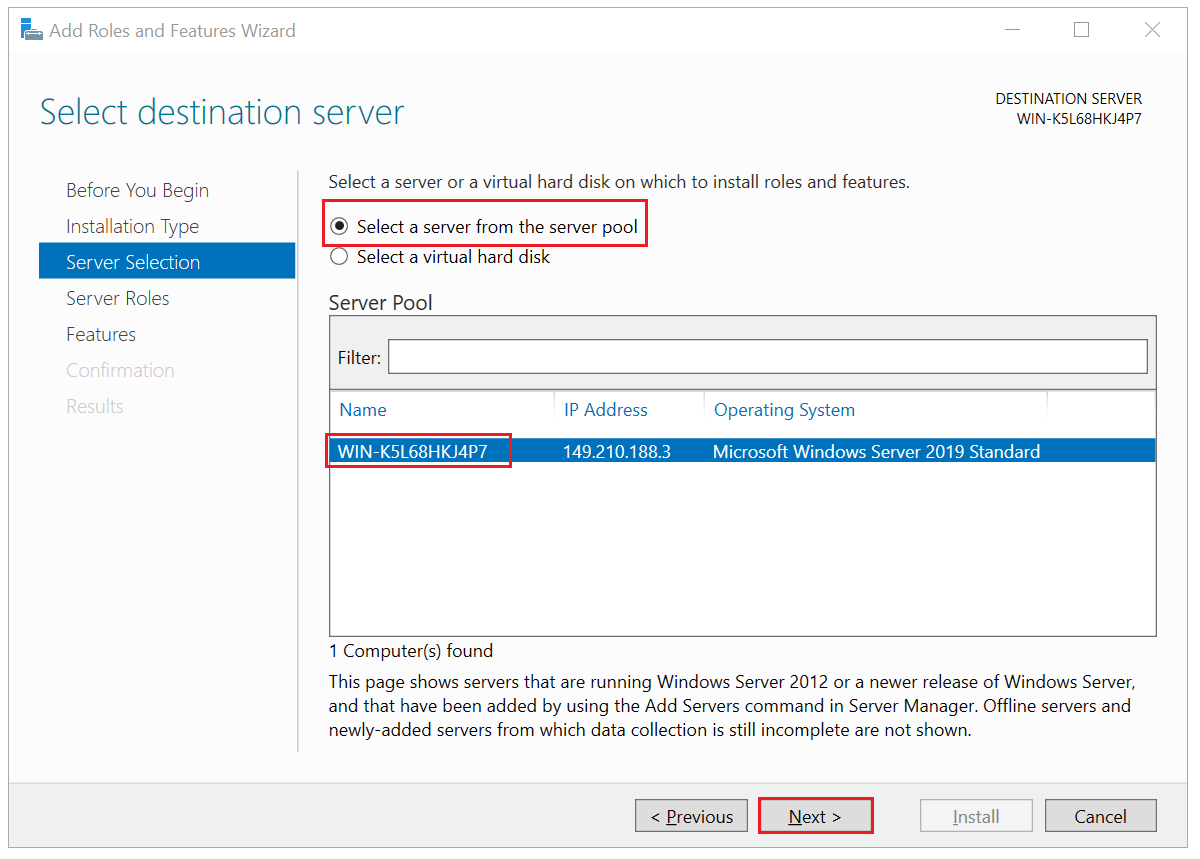

Stap 6

Kies vervolgens op welke VPS je de installatie wil uitvoeren. Standaard zal hier de VPS geselecteerd zijn waarop je de installatie doorloopt. Klik op volgende om door te gaan.

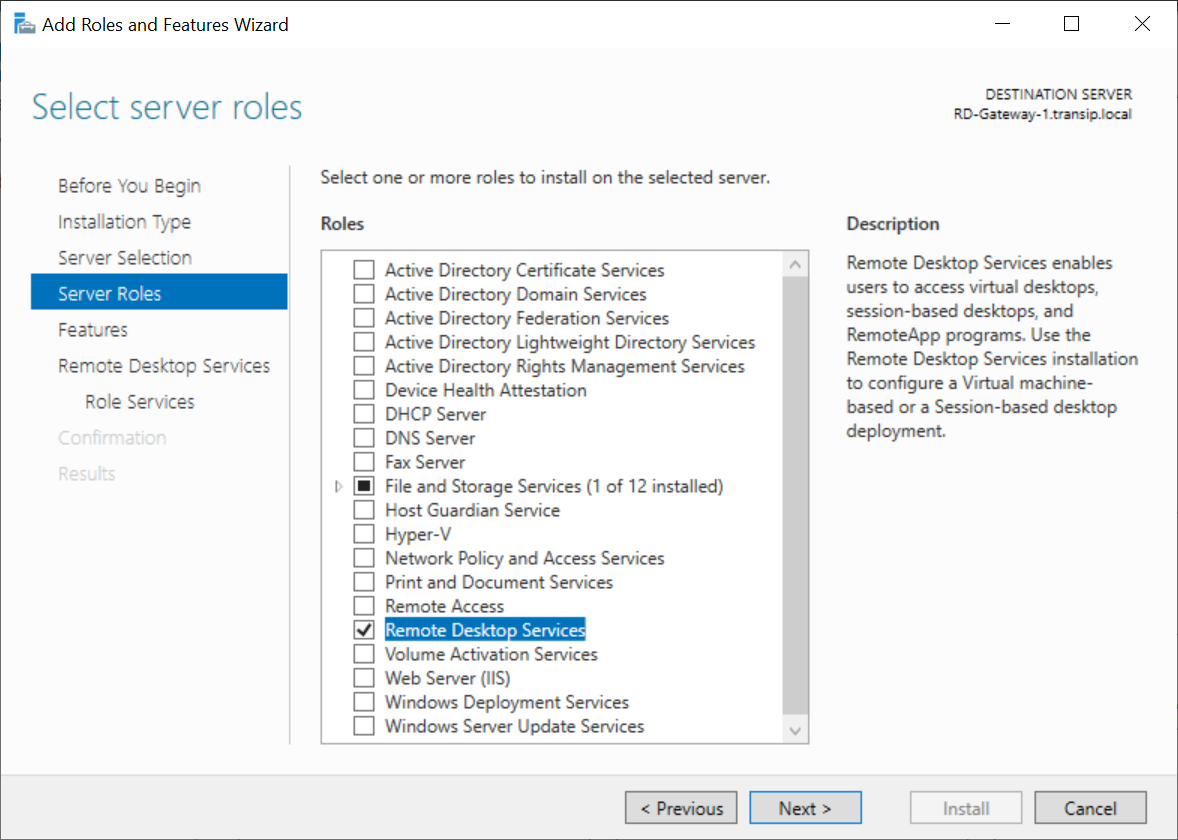

Stap 7

Selecteer 'Remote Desktop Services' en klik op 'Next'.

Stap 8

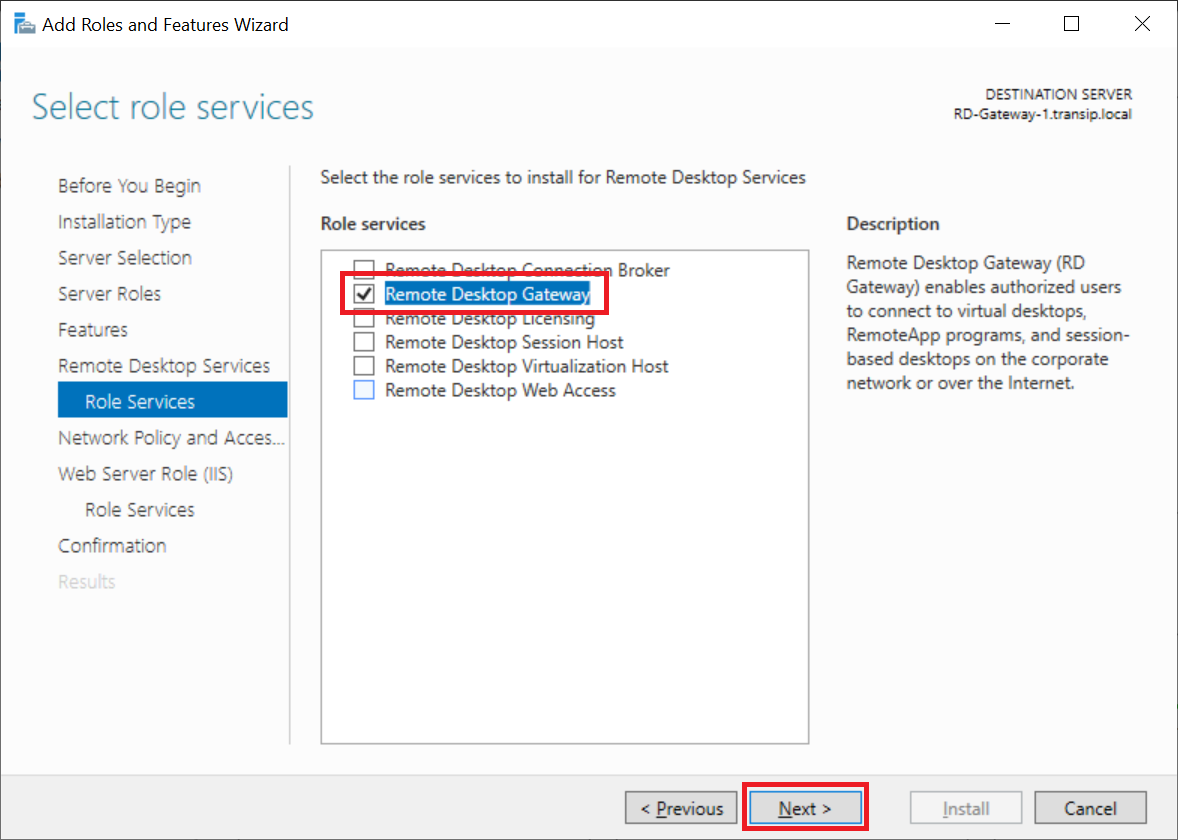

Klik tweemaal op 'Next' om direct verder te gaan 'Remote Desktop Services Role Services' en selecteer 'Remote Desktop Gateway'.

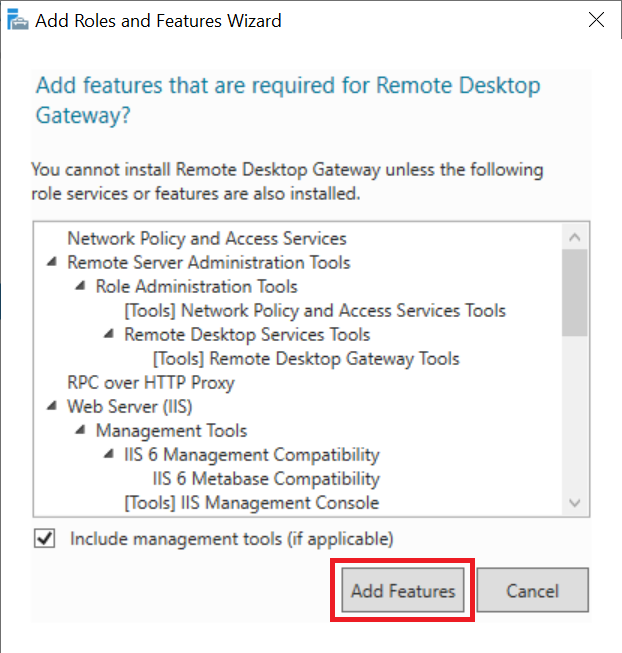

Je krijgt nu een pop-up te zien met de vraag om de benodigde features te installeren. Klik op 'Add Features' om deze toe te voegen.

Stap 10

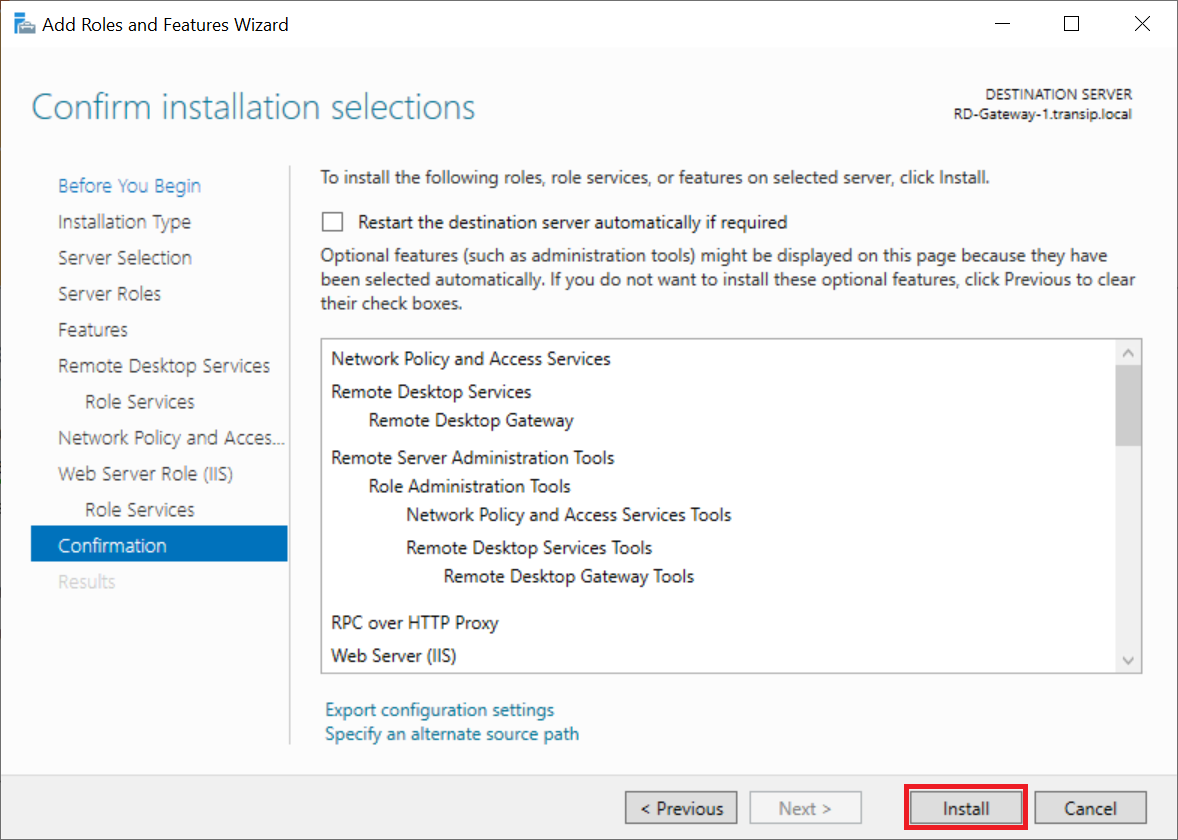

Klik zonder iets aan te passen in de volgende schermen op 'Next' tot je bij 'Confirmation' uitkomt. Klik nu op 'Install' om de installatie te starten.

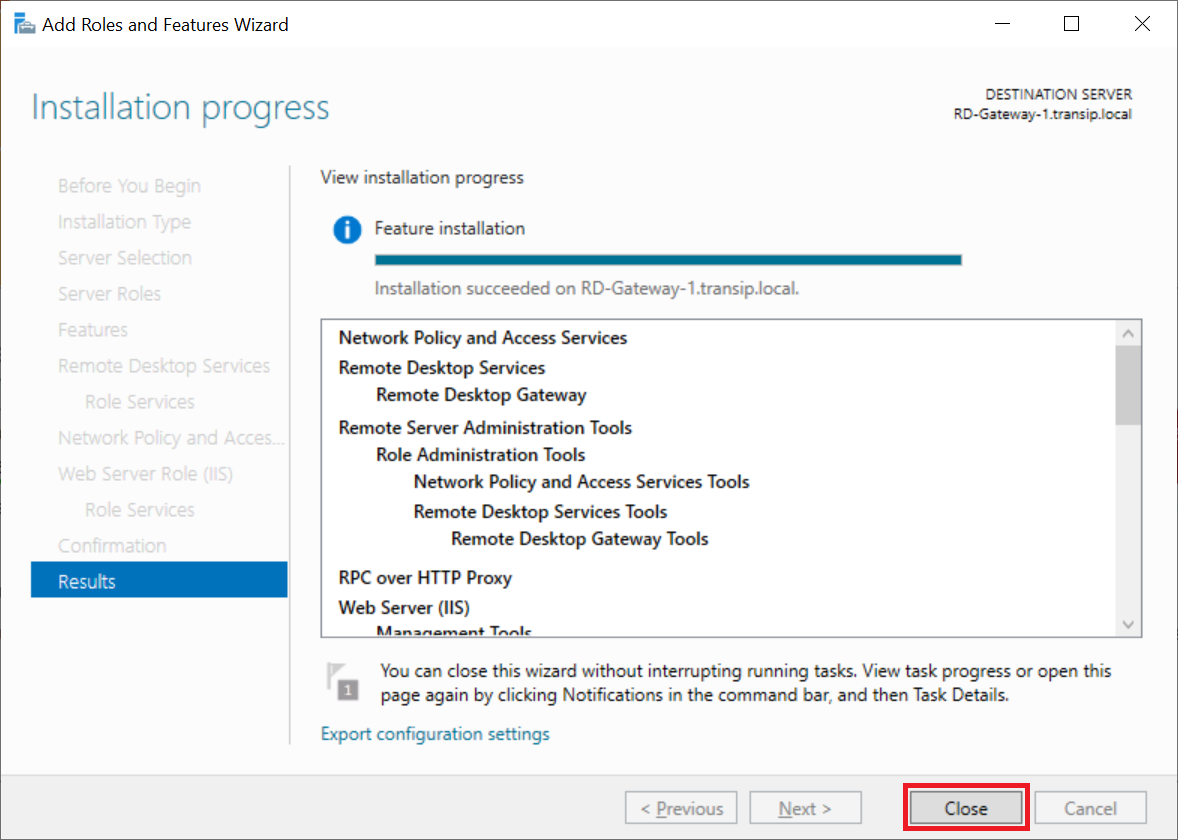

Stap 11

Klik na de installatie op 'Close' om de wizard te sluiten.

Ga nu verder met het volgende onderdeel 'Een SSL-certificaat configureren/vernieuwen'.

Een SSL-certificaat configureren/vernieuwen

Voor deze handleiding gebruiken we een Sectigo SSL-certificaat. Deze komt standaard zonder een .PFX-bestand waar Windows gebruik van maakt. Doorloop stap 1 t/m 5 in deze handleiding om een .PFX-bestand te genereren voor een Sectigo-certificaat.

In dit onderdeel laten we zien hoe je een SSL-certificaat configureert voor je RD Gateway. Deze stappen gebruik je ook voor het vernieuwen van een certificaat.

Stap 1

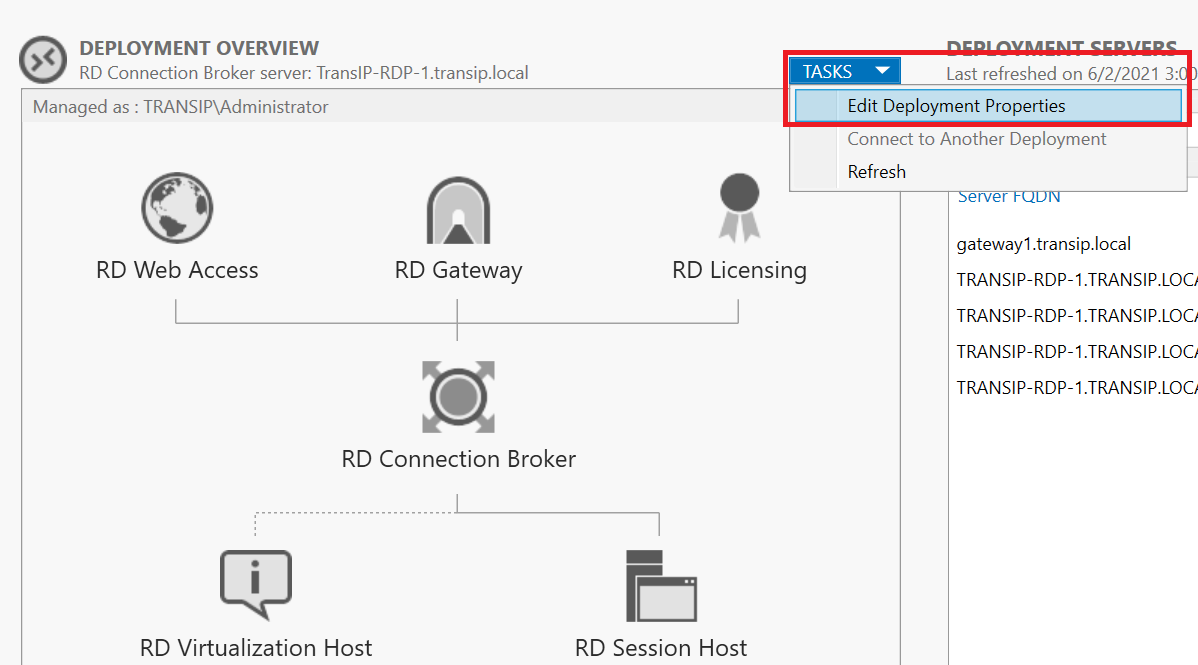

Mocht je de Server Manager afgesloten hebben, start die dan opnieuw en klik in het linker menu op 'Remote Desktop Services' > 'Overview' en vervolgens op 'Tasks' > 'Edit Deployment Properties'.

Stap 2

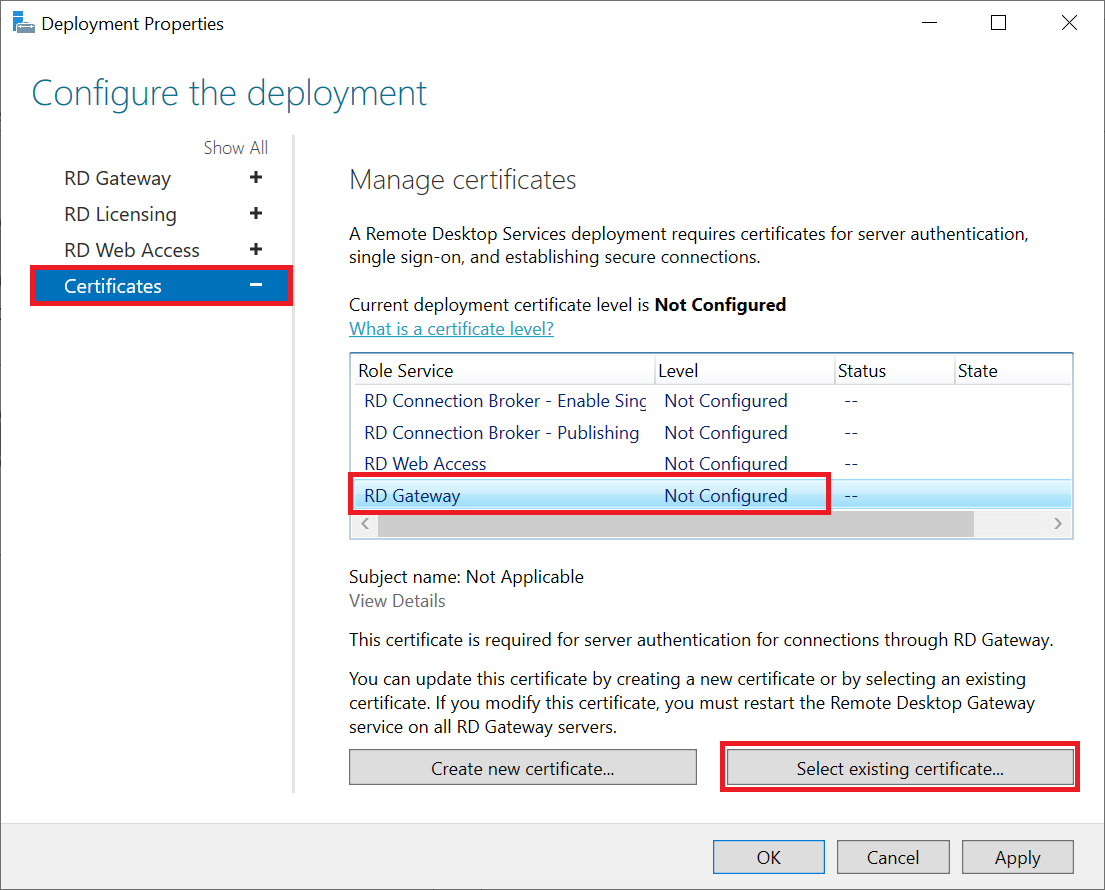

Klik in het linker menu op 'Certificates'; de andere deployment-onderdelen hoef je niet aan te passen maar zijn wel handig als een soort review van je RD-omgeving.

Selecteer vervolgens 'RD Gateway' en klik op 'Select existing certificate'.

Stap 3

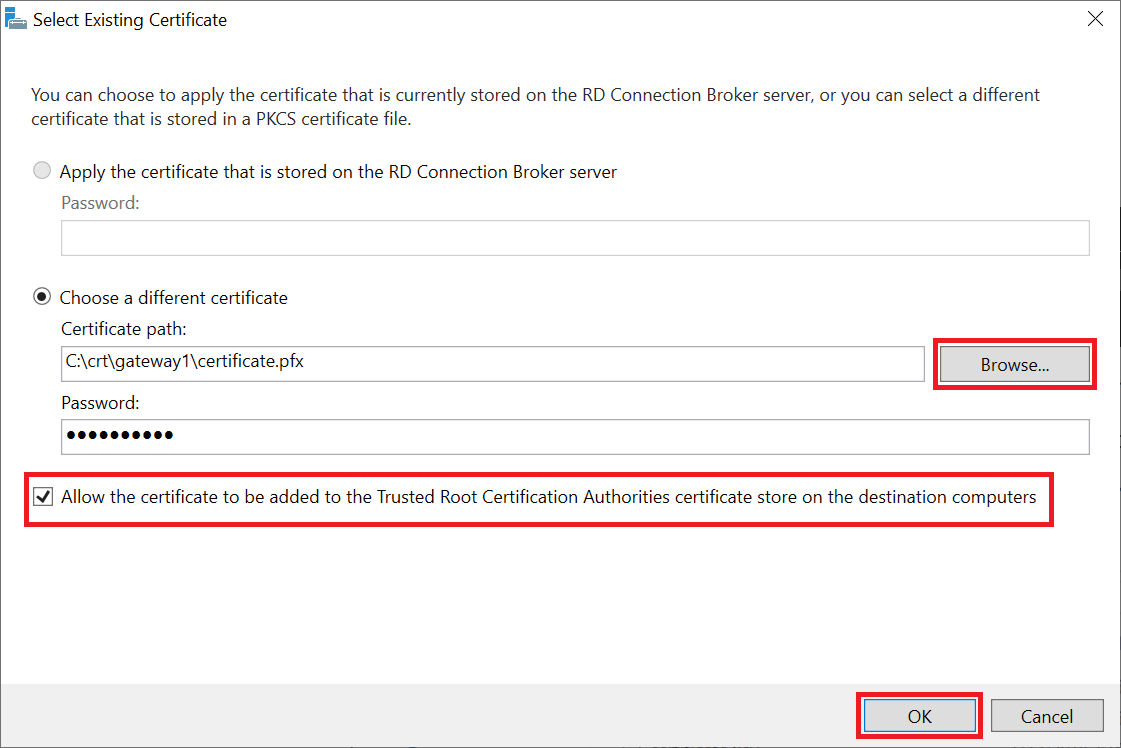

Vink de optie 'Allow the certificate to be added to etc....' aan en klik op 'Browse' om de locatie van je certificaat te selecteren. Klik vervolgens op 'OK' om het venster te sluiten.

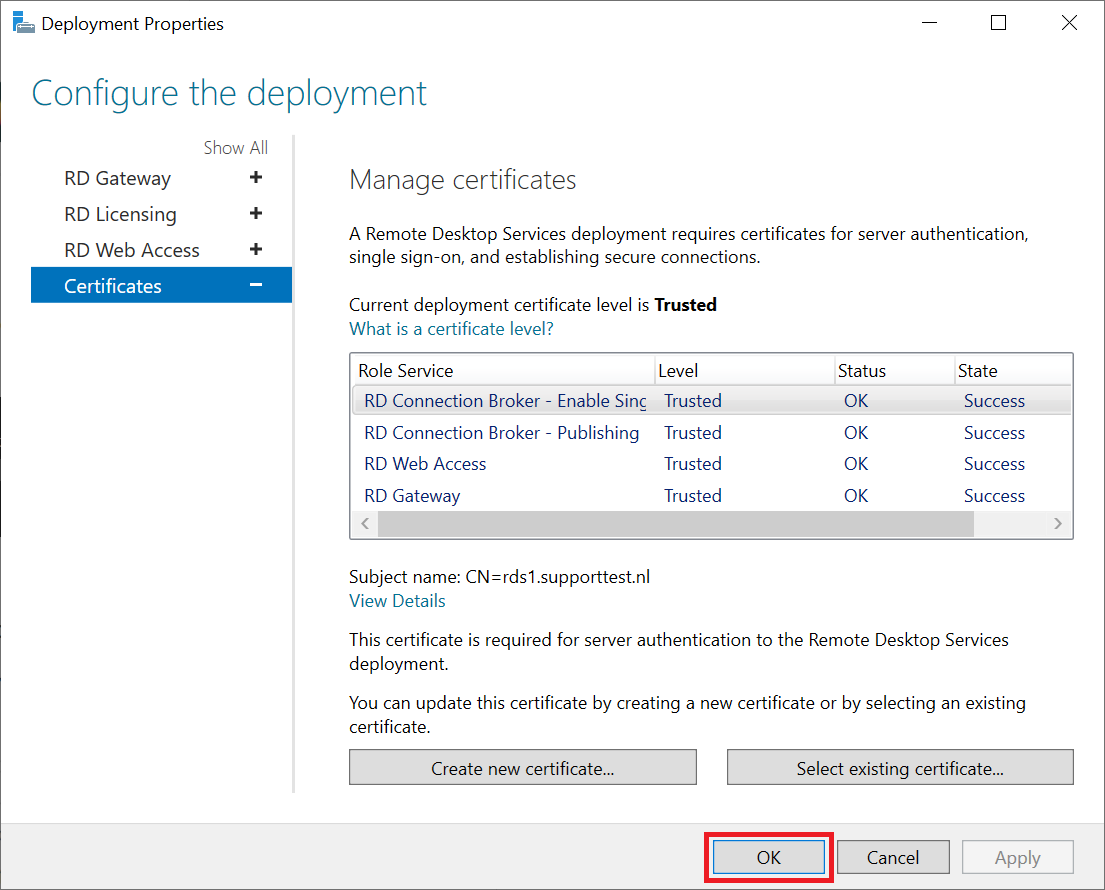

Je kunt maar één certificaat per keer toevoegen. Klik daarom nu eerst op 'Apply' en herhaal daarna deze stap voor de RD Connection Broker en RD Web Access (ervan uitgaande dat je die laatste wil gebruiken). Mocht je niet zeker weten welke server je hiervoor gebruikt, dan kun je die controleren onder Server Manager > Remote Desktop Services > Overview > Deployment Servers.

Klik tot slot op 'OK' wanneer alle certificaten de status 'OK' en 'Trusted' laten zien.

Je keert nu direct terug naar het Remote Desktop Services Overview. Ga nu verder met de volgende paragraaf 'Policies instellen'.

Policies instellen

Voor je gebruik kunt maken van je RD Gateway, moet je een Remote Desktop Connection Authorization Policy (RD CAP) en Remote Desktop Resource Authorization Policy (RD RAP) instellen. Standaard zijn hier voorbeelden van aanwezig op je server, maar deze werken niet bij het gebruiken van je gateway (ook al zijn ze standaard enabled).

Doorloop deze stappen op de RD Gateway zelf ongeacht welke installatiemethode je hebt gekozen om de RD Gateway role te installeren. Vanaf een centrale server waarop je roles en features beheert krijg je anders namelijk ten onrechte een SSL-foutmelding die tot problemen kan leiden in het doorlopen van deze stappen (in ieder geval ten tijde van juni 2021).

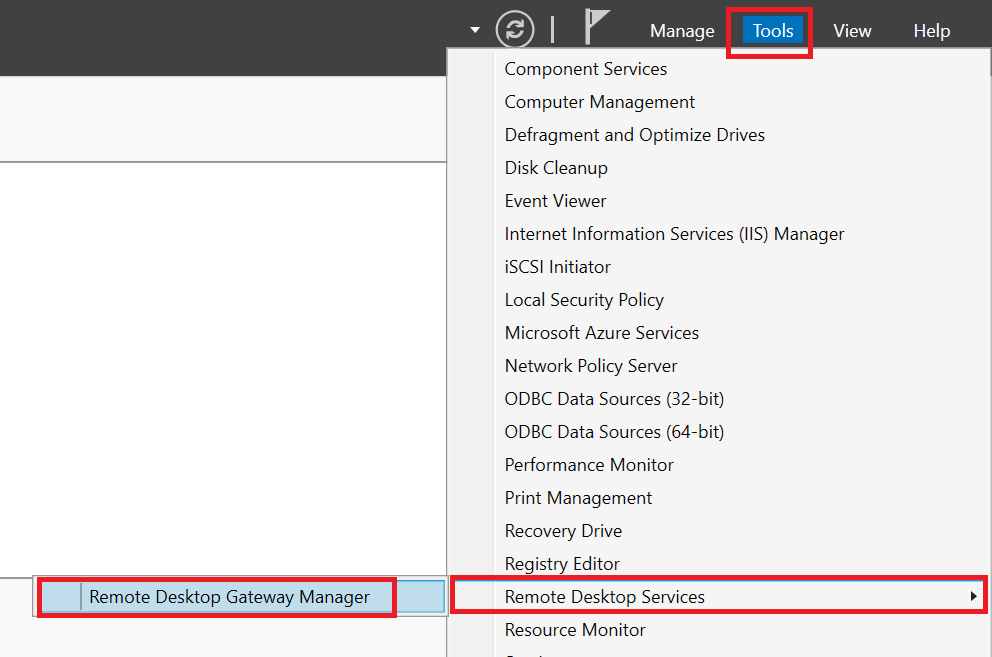

Stap 1

Open de Server Manager en klik rechts bovenaan op 'Tools' > 'Remote Desktop Services' > 'Remote Desktop Gateway Manager'.

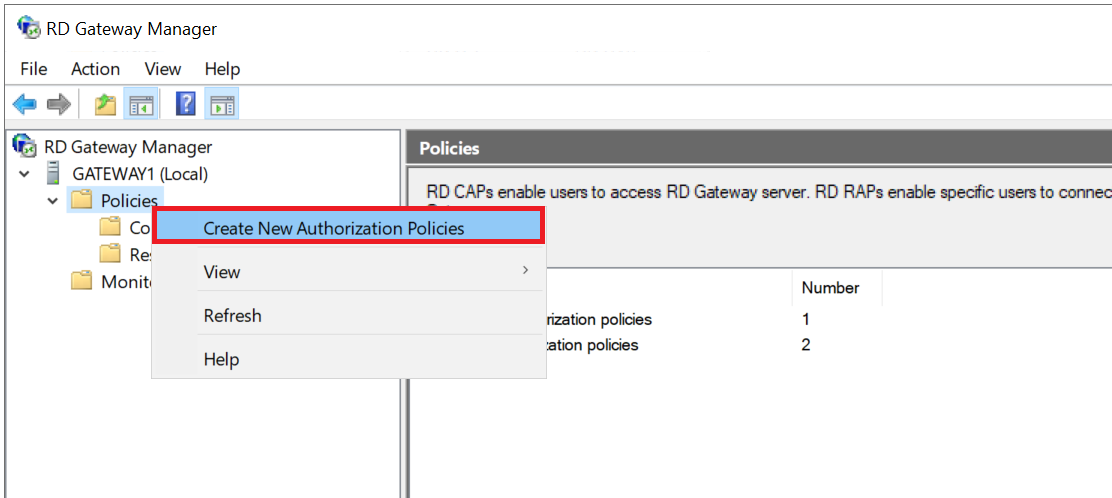

Stap 2

Klap in de RD Gateway Manager de naam van je gateway uit, klik met de rechtermuisknop op 'Policies' en selecteer 'Create New Authorization Policies'.

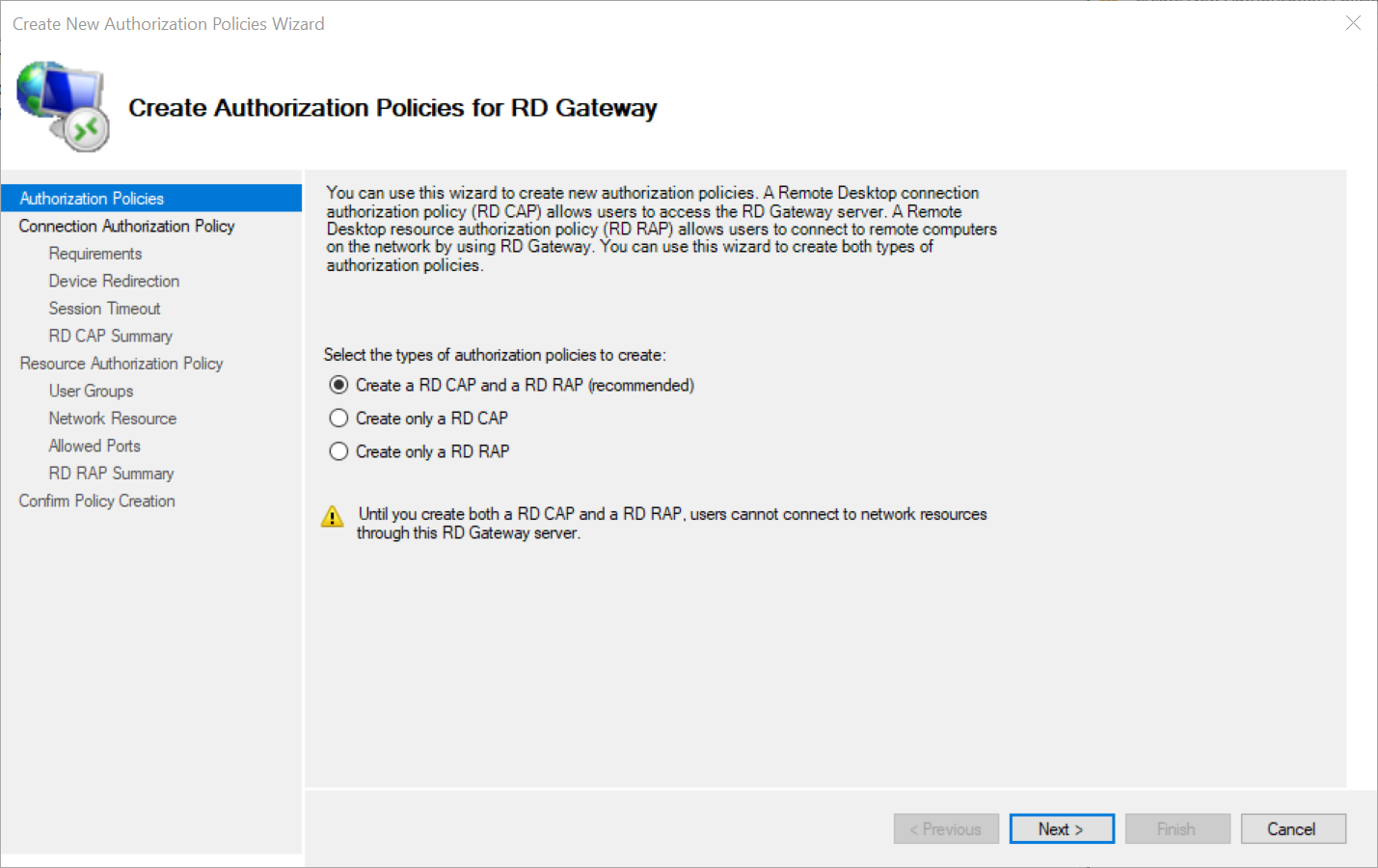

Stap 3

Je krijgt de vraag wat voor type policy je aan wil maken. Aangezien zowel een RD CAP als RD RAP vereist is om een Remote Desktop Gateway te gebruiken selecteer je beide. Klik op 'Next' om verder te gaan.

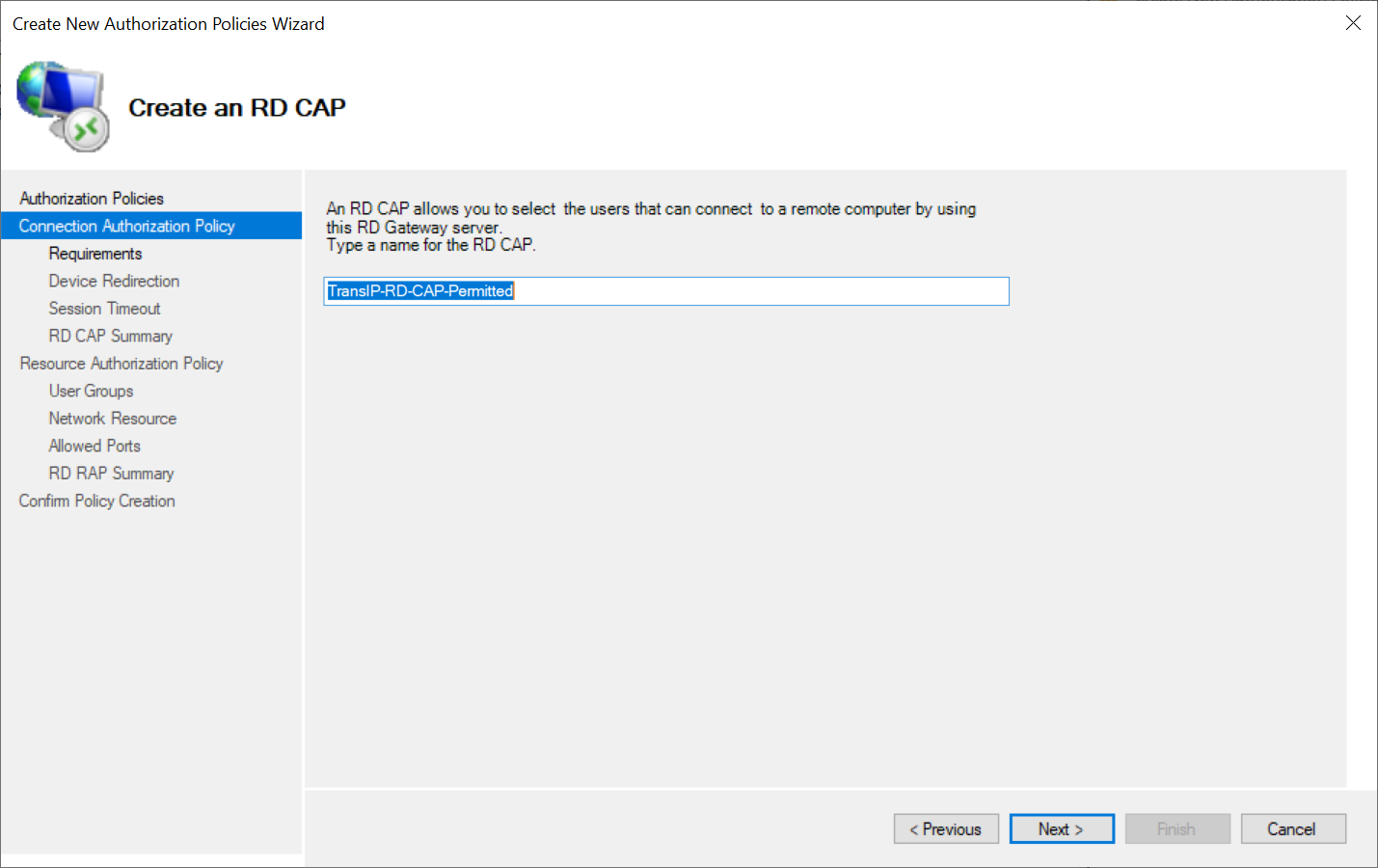

Stap 4

Geef de RD CAP policy een naam en klik op 'Next'.

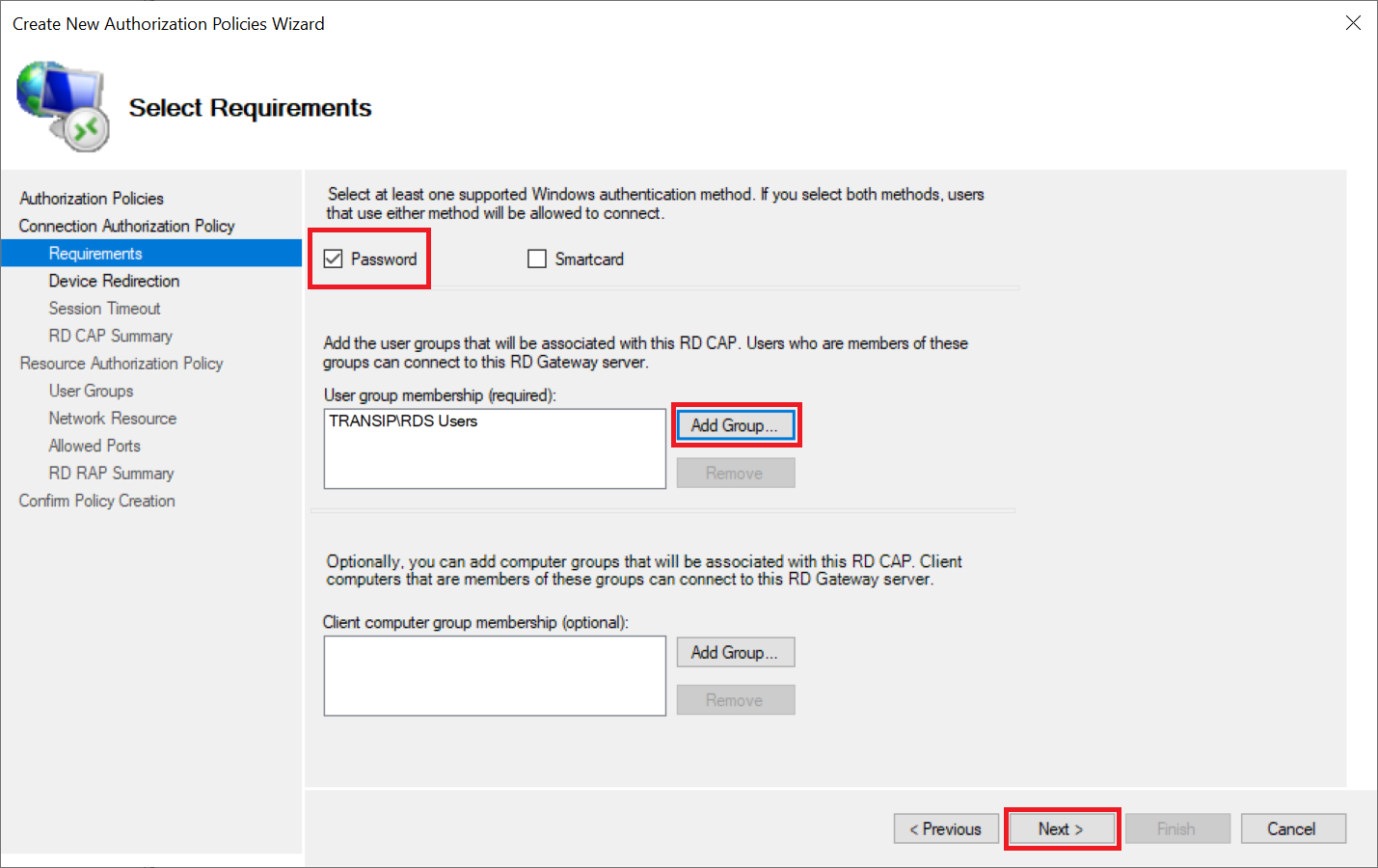

Stap 5

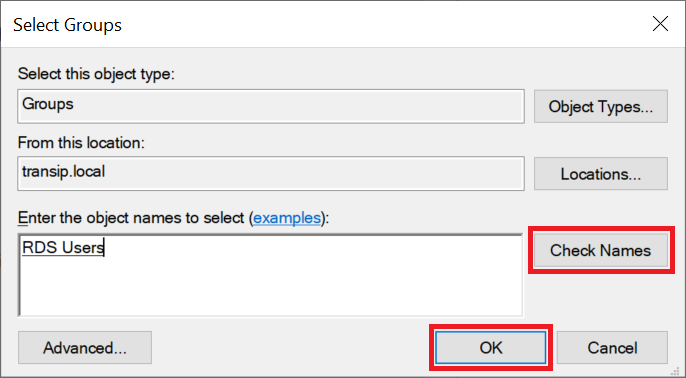

Laat 'Password' als authentication method geselecteerd staan en klik achter 'User Group Membership' op 'Add Group' om een AD group te selecteren die geautoriseerd is om via Remote Desktop met de Remote Desktop servers achter je gateway te verbinden.

Het kan gebeuren dat wanneer je je Active Directory doorzoekt je geen group gevonden krijgt, ook al wijst alles er op dat je je AD correct doorzoekt. Dit is een DNS-fout die kan ontstaan wanneer de publieke internetverbinding van je VPS probeert het AD domein te controleren in plaats van de private network-verbinding. Dit zal niet slagen omdat het AD domein doorgaans een lokaal domein is waarvan de DNS-records enkel rechtstreeks bij een Domain Controller met DNS role op te vragen zijn. Een simpele oplossing om hier omheen te werken is om even je publieke internetverbinding uit te zetten en deze stap te doorlopen via de VPS-console in het TransIP-controlepaneel. Daarna kun je de publieke internetverbinding direct weer aanzetten en verder gaan via Remote Desktop.

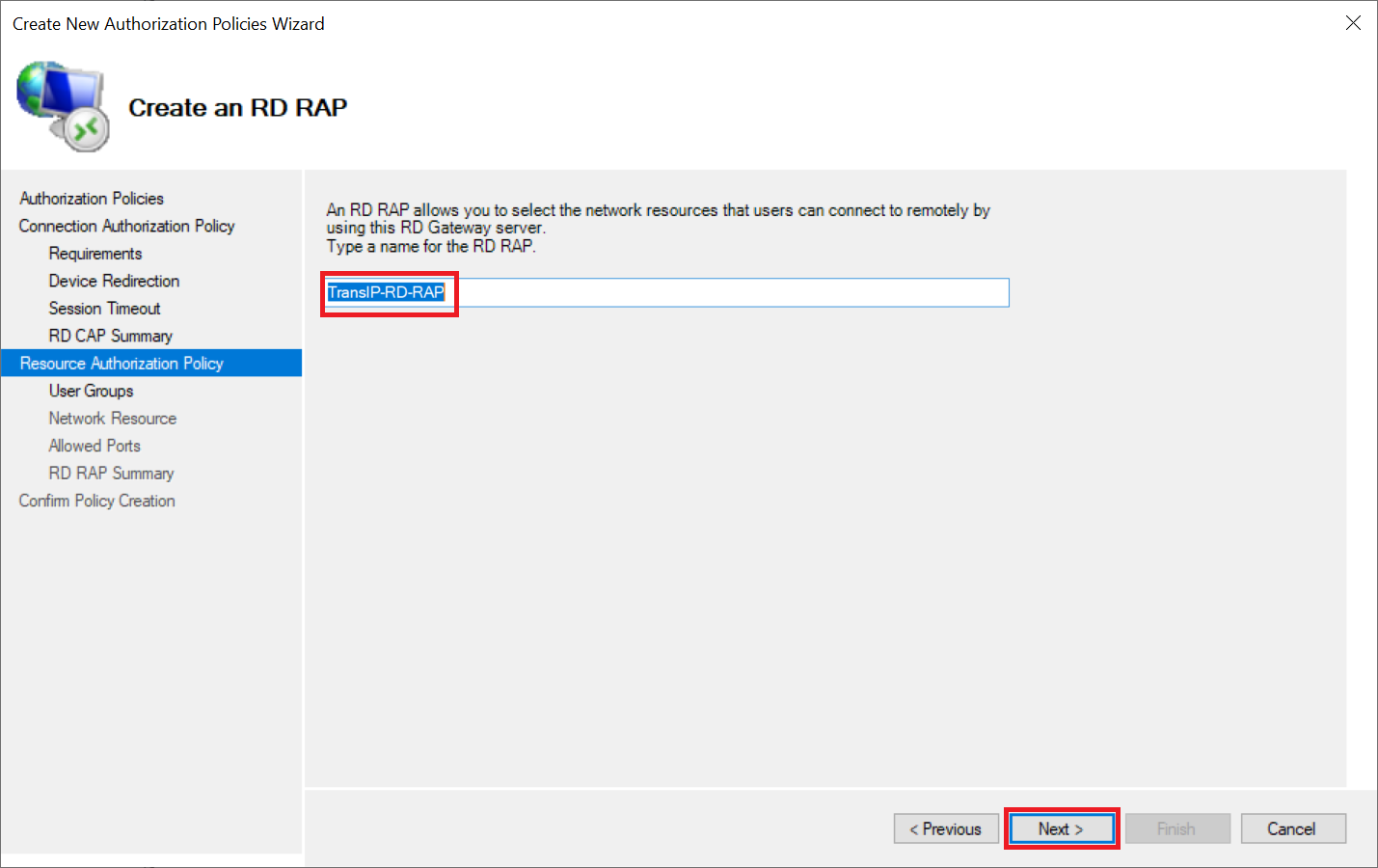

Stap 6

Maak geen verdere aanpassingen onder 'Device Redirection' of 'Session Timeout' (tenzij je bewust andere instellingen wil gebruiken) en klik op 'Next' tot je bij 'Resource Authorization Policy' aan komt. Geef de RD RAP policy een naam en klik op 'Next'.

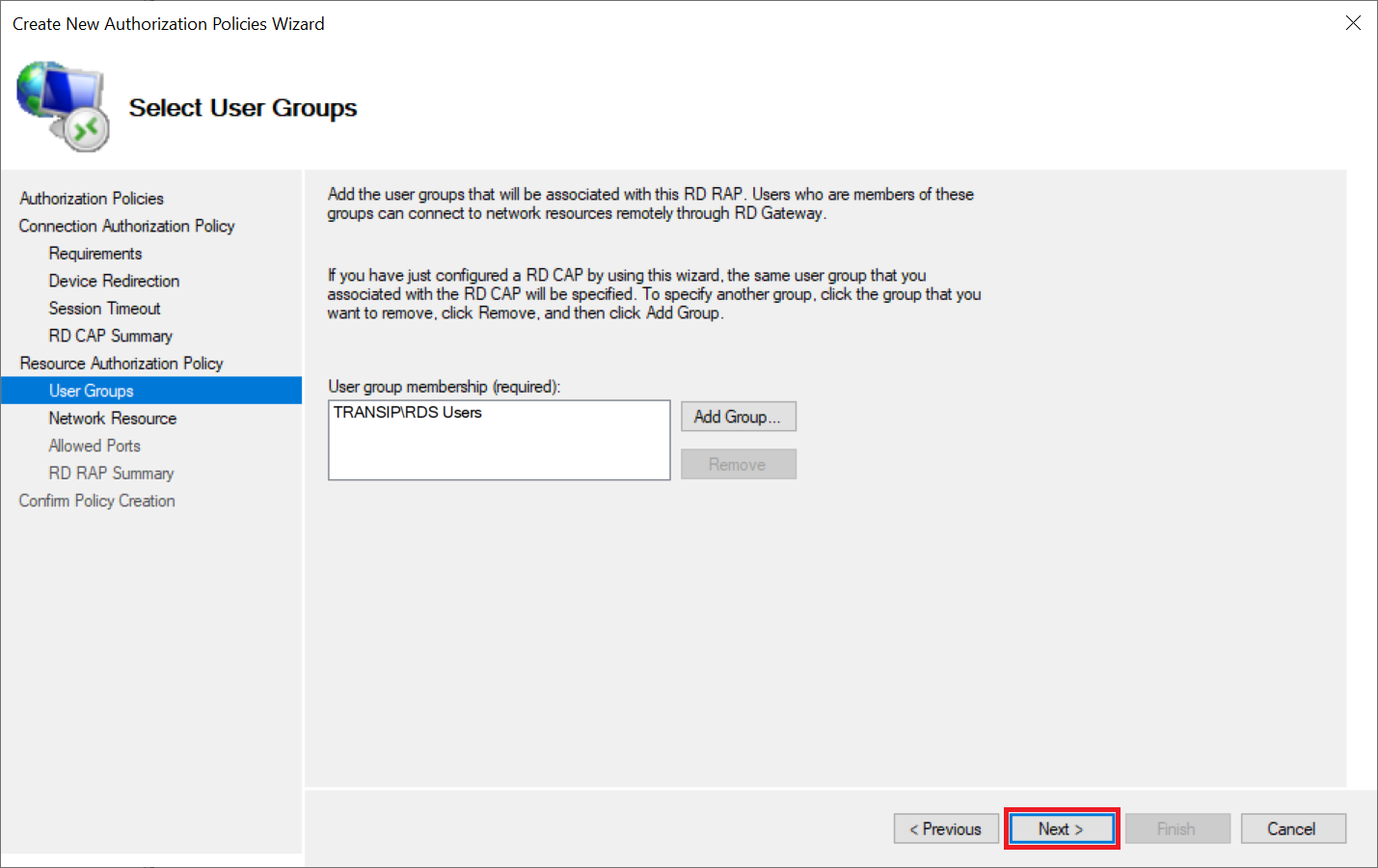

Stap 7

Onder 'RAP User Groups' is automatisch de group geselecteerd die je ook voor de RD CAP policy hebt gekozen. Pas hier niets aan en klik op 'Next' om verder te gaan.

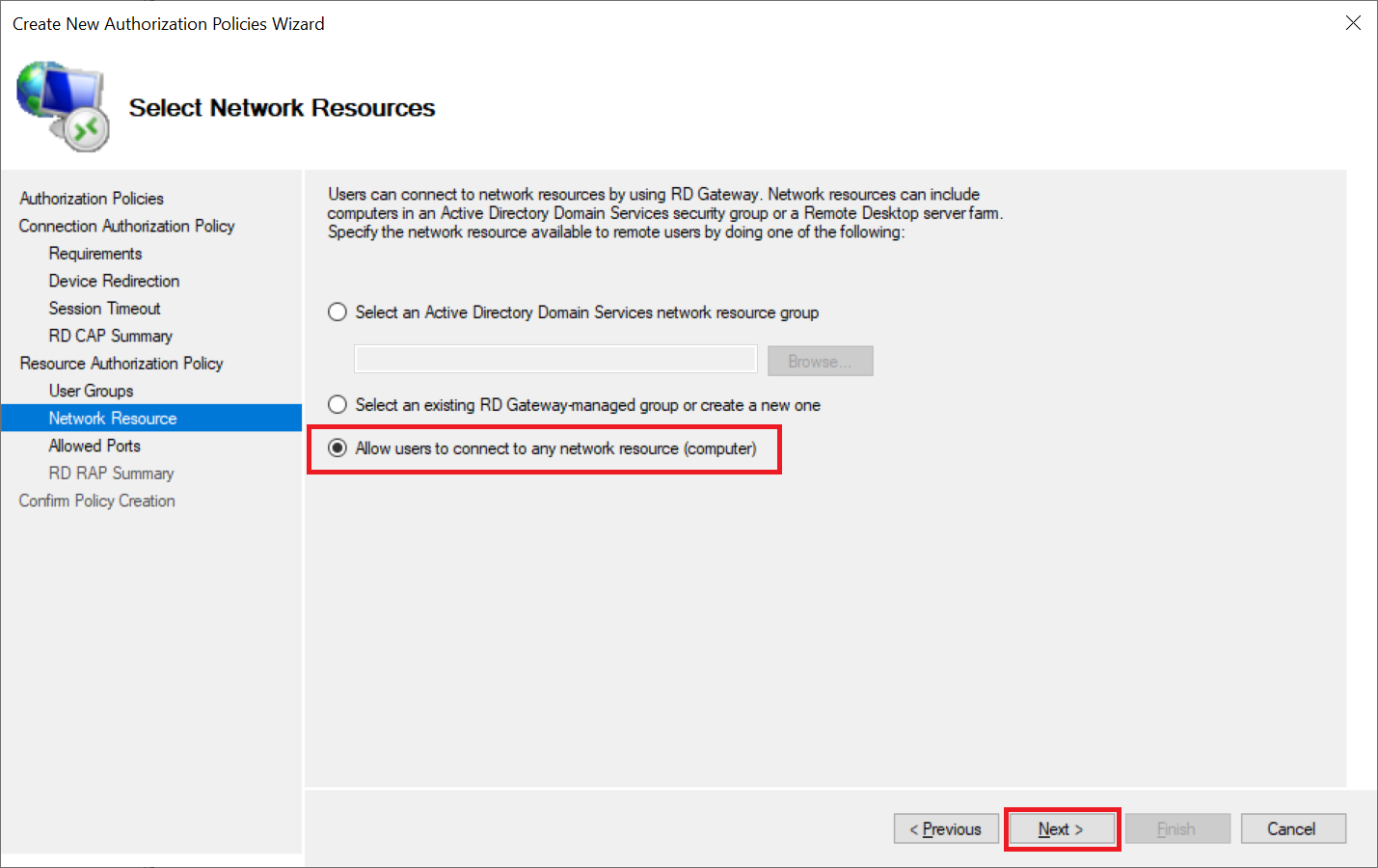

Stap 8

Onder 'Network Resource' geef je op tot welke netwerkbronnen je toegang hebt wanneer je verbonden bent via de RD Gateway.

Selecteer de optie 'Allow users to connect to any network resource (computer)'. Ten tijde van schrijven (juni 2019) geven de andere opties het probleem dat je geen verbinding kunt maken via de gateway omdat de gebruiker niet geautoriseerd zou zijn om de RD Host te gebruiken, zelfs al voeg je bijvoorbeeld al je Windows Servers toe aan een AD-groep.

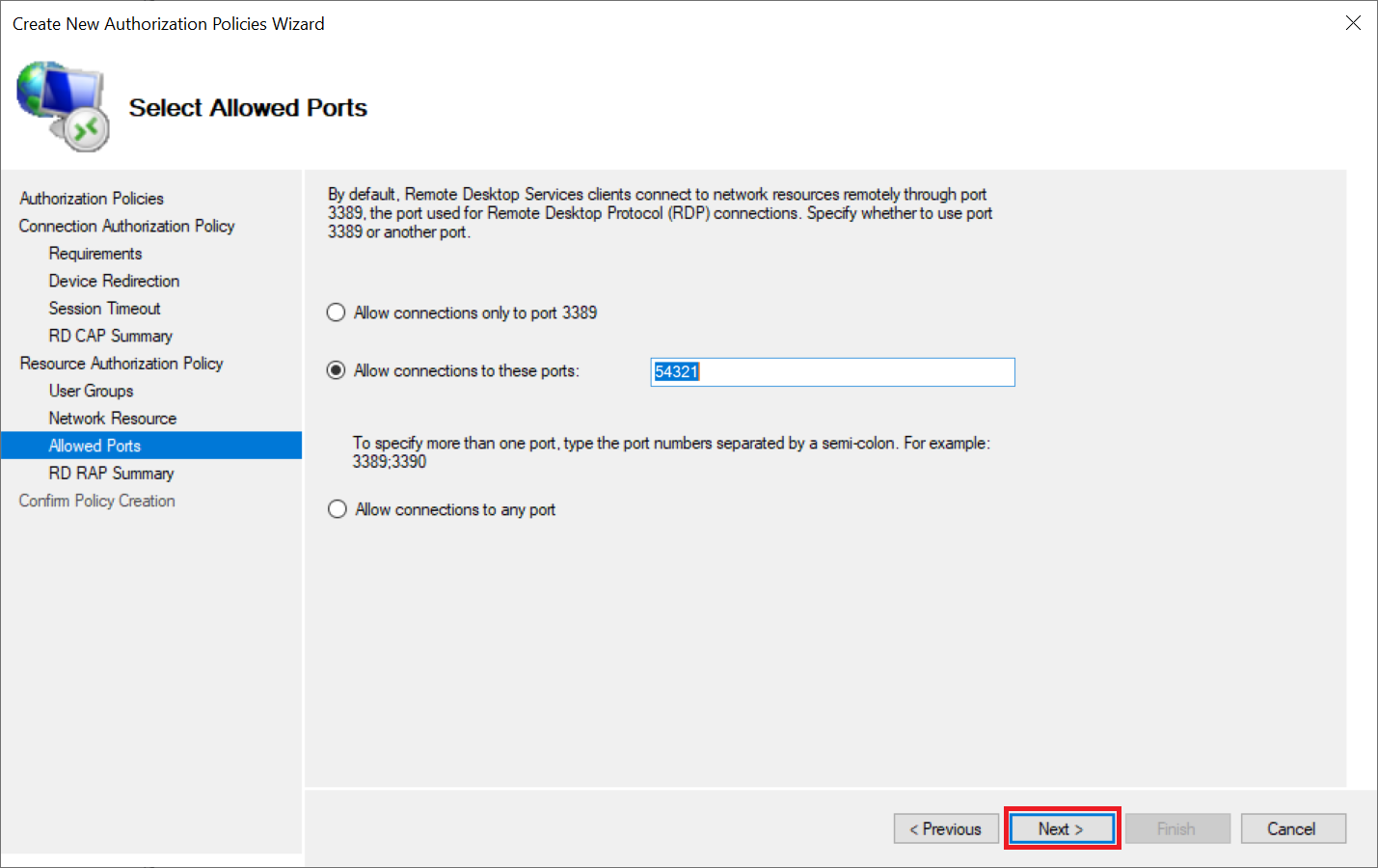

Stap 9

In de 'Allow Ports' stap geef je op welke poort gebruikt mag worden. De standaard RDP-poort is 3389 maar in het voorbeeld hieronder geven we een eigen poortnummer op. Er zijn diverse veiligheidsmaatregelen die je kunt nemen om je Remote Desktop-verbinding te beveiligen. Het veranderen van de standaard RD-poort is daar een van die we van harte aanraden.

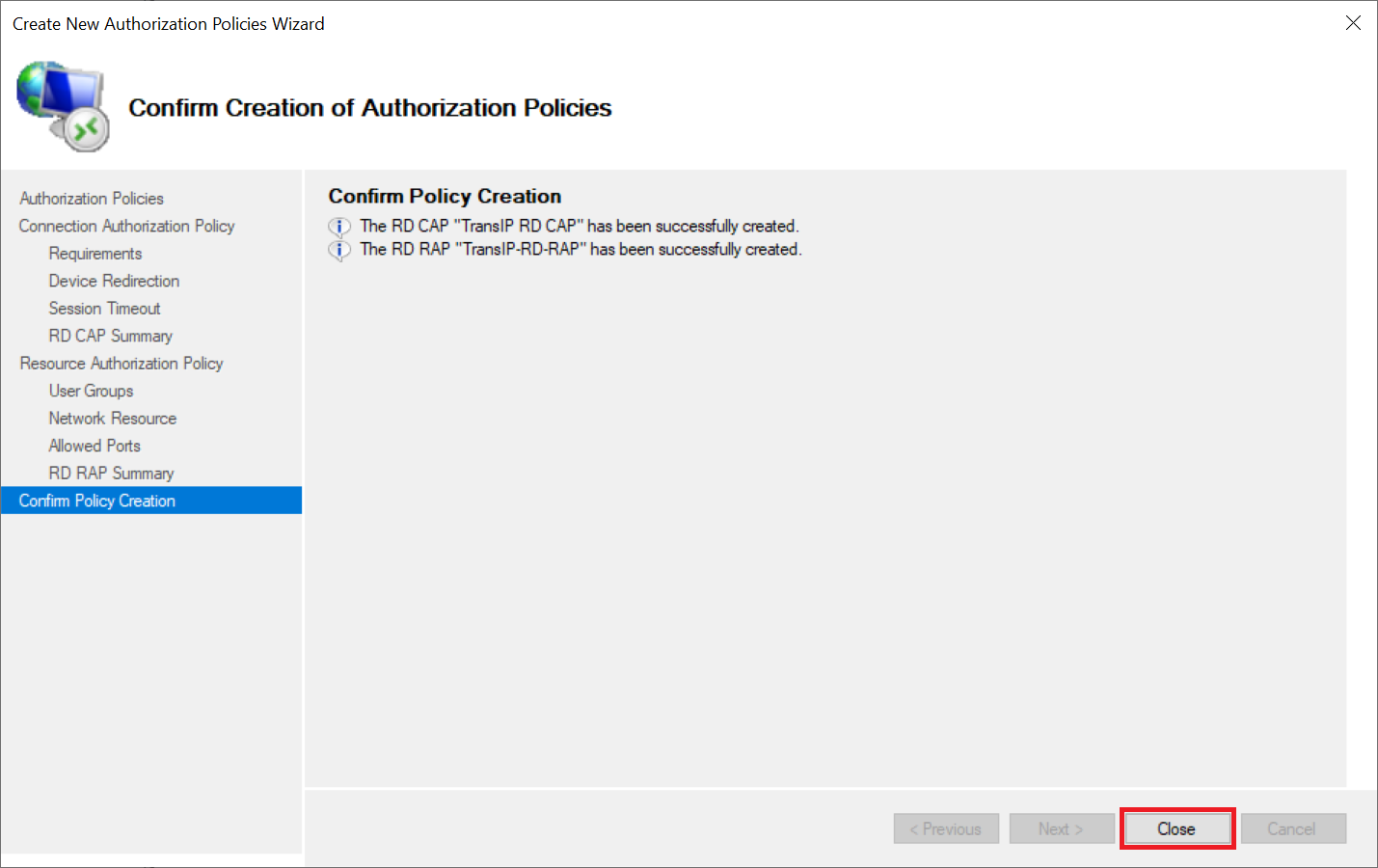

Stap 10

Klik op 'Next' tot je bij de stap 'Confirm Policy Creation' komt en vervolgens op 'Close' om de wizard te sluiten.

Firewall-instellingen

Een Remote Desktop Client (bijv je computer of laptop) zal bij het verbinden met een Remote Desktop Session Host altijd proberen om te verbinden zonder Remote Desktop Gateway. Sterker nog: dit zal ook (bij een correcte configuratie) altijd lukken tenzij je én bij het verbinden (via mstsc) opgeeft dat je een RD Gateway gebruikt én toegang tot de Remote Desktop-Poort op je Remote Desktop Session Host(s) beperkt tot je RD Gateway.

Pas daarom voor je verder gaat met de volgende paragraaf eerst in je Windows Firewall de toegang tot de RD Gateway aan. Gebruik daarvoor de stappen in deze handleiding en bij stap 4-5 geef je als 'Remote IP Address' het publieke IPv4-adres op van je RD Gateway. Het publieke IPv4-adres van je RD Gateway kun je terugvinden in het TransIP-controlepaneel door de betreffende VPS te selecteren en te kijken onder 'Netwerk' > 'Primair IP'.

Een Remote Desktop Gateway gebruiken

Voor je begint met het gebruik van je RD Gateway is het leuk om eerst te testen of zonder je RD Gateway daadwerkelijk verbindingen worden tegengehouden. Probeer daarom eerst zonder je RD Gateway te verbinden met je Remote Desktop Session Hosts. Je zult merken dat dat niet werkt. Om je RD Gateway te gebruiken en wel weer te kunnen verbinden zijn een paar kleine stappen nodig.

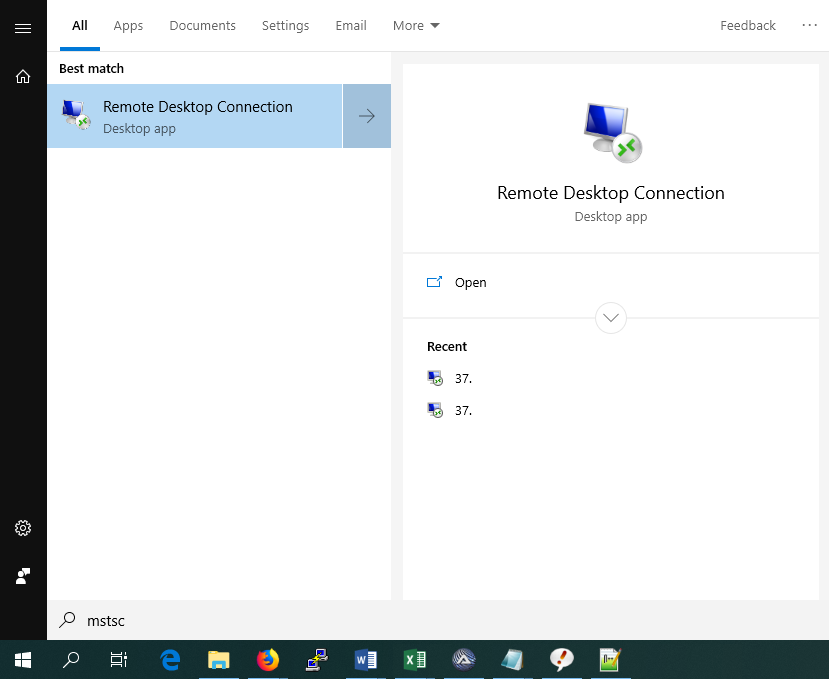

Stap 1

Klik op de Windows Start-knop, zoek op 'mstsc' en klik op het resultaat.

Stap 2

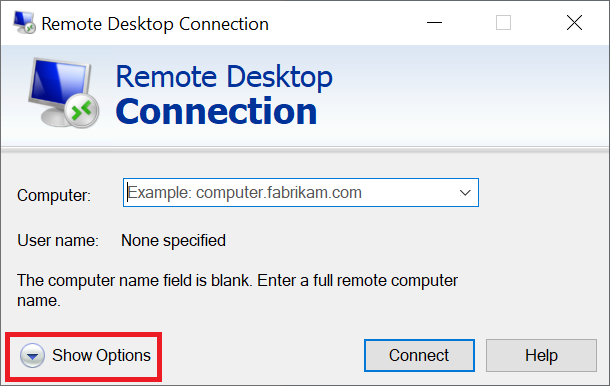

Klik in het Remote Desktop Connection-venster op 'Show options'.

Stap 3

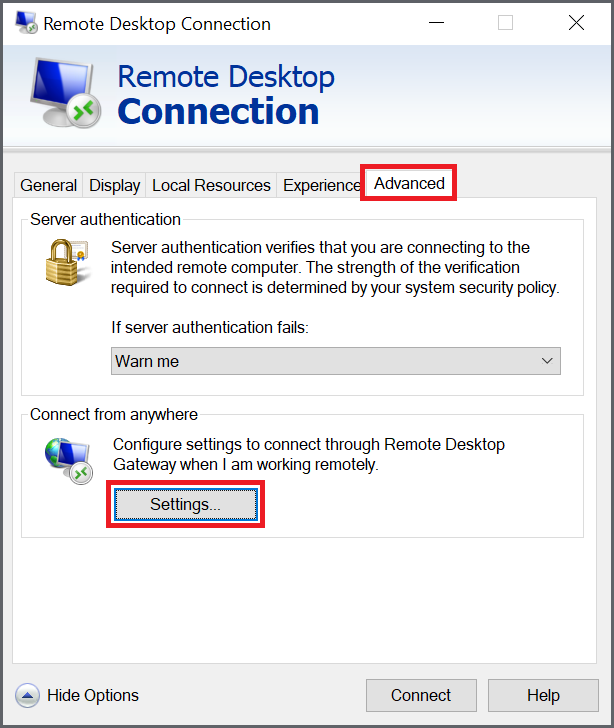

Ga naar het tabblad 'Advanced' en klik op 'Settings'.

Stap 4

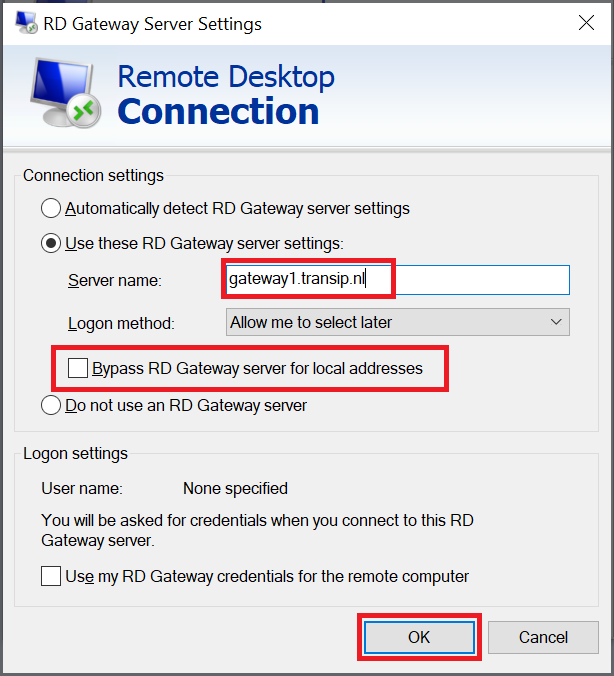

Selecteer de optie 'Use these RD Gateway Server settings' en geef de publieke naam van je RD Gateway die je ook gebruikt hebt bij stap 5 van het configureren van een SSL-certificaat. Vink tot slot de optie 'Bypass RD Gateway server for local addresses uit' en klik op 'OK'.

Stap 5

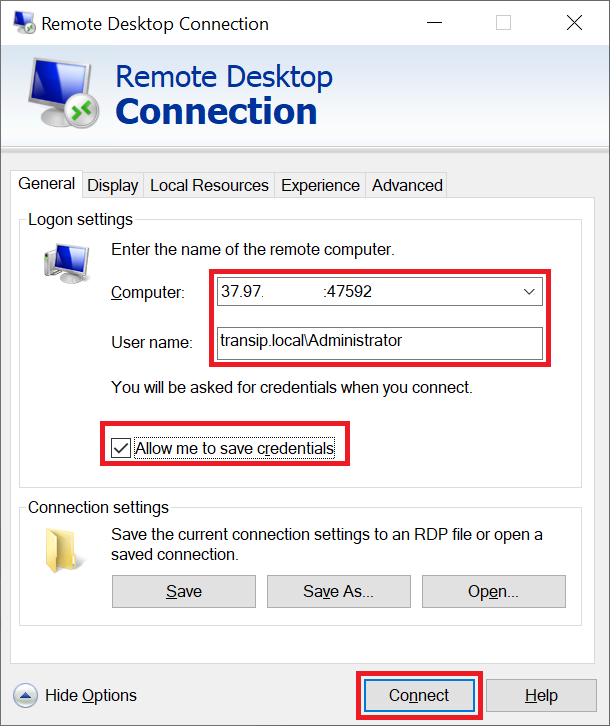

Ga naar het 'Connect'-tabblad en geef het IPv4-address of de DNS-naam (e.g. rdp1.voorbeeld.nl) van je Remote Desktop Session Host op, de username waarmee je wil verbinden (je gebruikers zullen hiervoor hun eigen account gebruiken). Vink optioneel 'Allow me to save credentials' aan en klik tot slot op 'Connect'.

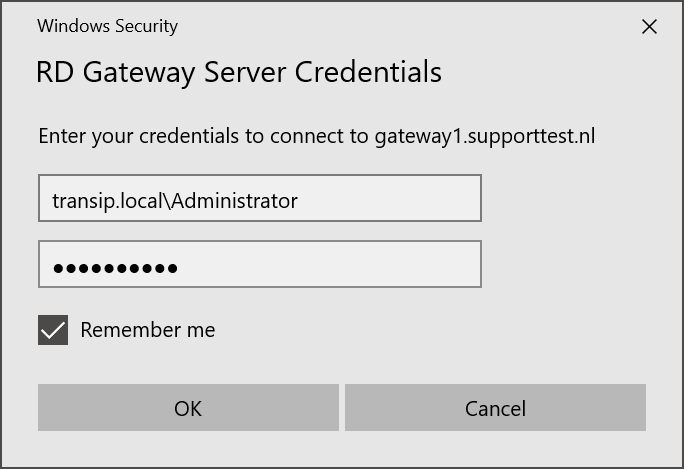

Stap 6

Je krijgt als laatste een pop up te zien om je credentials voor de RD Gateway op te geven. Deze zijn hetzelfde als de credentials die je in de vorige stap hebt opgegeven.

Je vraagt je misschien terecht af of het wel handig is dat de credentials voor je Gateway en Session Host hetzelfde zijn. Dat kan geen kwaad aangezien het hoofddoel van de RD Gateway is om een versleutelde verbinding op te zetten naar de RD Session Hosts als een soort van VPN. Bovendien is het eenvoudiger als iedereen zijn eigen account gebruikt (in plaats van bijvoorbeeld een extra account voor de RD Gateway prompt) om te achterhalen wie wanneer heeft ingelogd.

Het is wel belangrijk om niet al je gebruikers rechtstreekse Remote Desktop-toegang te geven tot je RD Gateway. Dit kun je bereiken door bijvoorbeeld in je firewall toegang tot de Remote Desktop poort van de RD Gateway tot de IP-adressen of gebruikersaccounts van je beheerders te beperken.

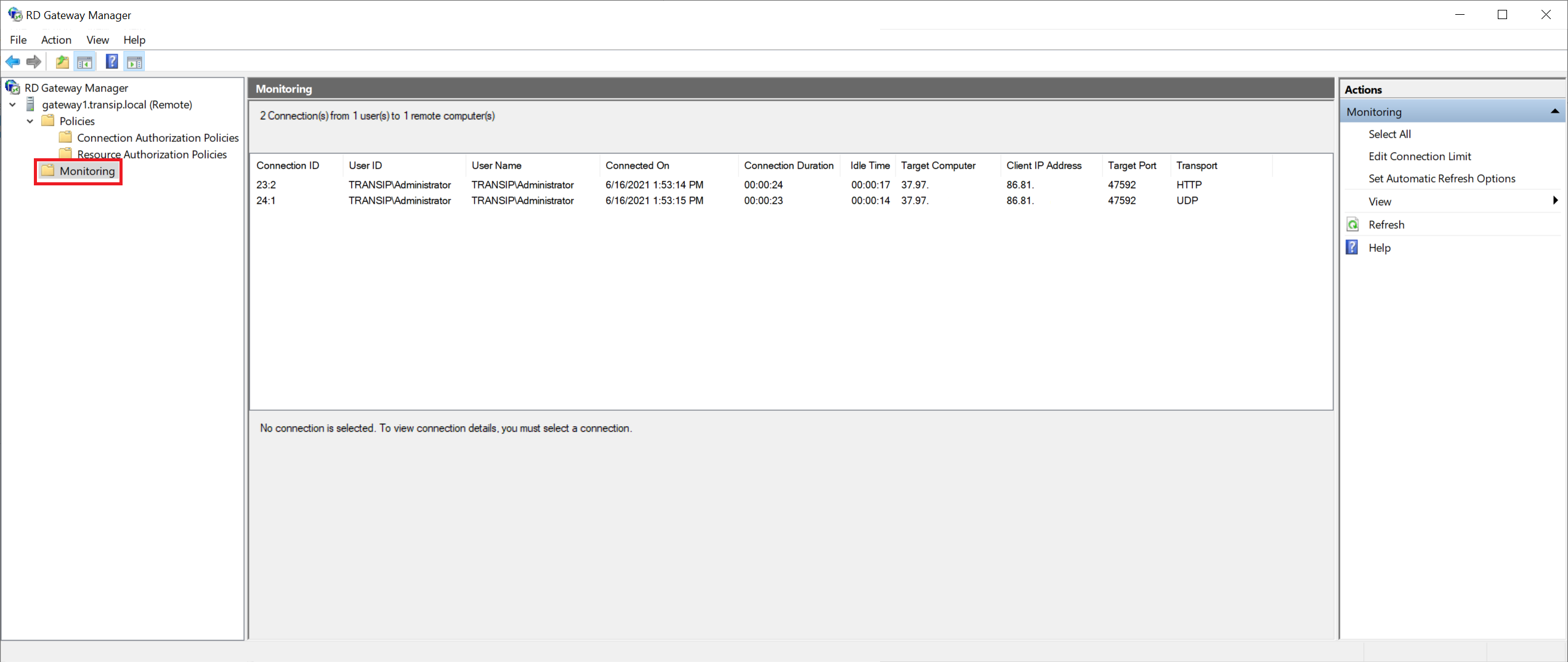

Verbindingen monitoren

Een van de handige tools van een RD Gateway is dat je kunt monitoren wie er verbonden is via je RD Gateway met een RD Session Host. Dit kun je doen vanuit de Remote Desktop Gateway Manager door op 'Monitoring' te klikken.

De RD Gateway Manager laat zien dat er een HTTP-verbinding wordt opgezet naar de RD Gateway terwijl je HTTPS verwacht. SSL is een harde vereiste voor het gebruik van een RD Gateway en wordt hier ook gebruikt: monitoring en logging tools leggen dat echter vast onder de naam HTTP ipv HTTPS.

Let op: om de RD Gateway Manager te kunnen gebruiken vanaf een centrale beheer-server (in plaats van rechtstreeks op de RD Gateway), installeer je via 'Add roles & features' de volgende feature (geen role): Remote Server Administration Tools > Role Administration Tools > Remote Desktop Services Tools > Remote Desktop Gateway Tools. Klik hier voor een gedetailleerde handleiding.

RD Gateways zijn een zeer uitgebreid onderwerp, maar we zijn nu toch echt aan het eind gekomen van deze handleiding.

Mocht je aan de hand van dit artikel nog vragen hebben, aarzel dan niet om onze supportafdeling te benaderen. Je kunt hen bereiken via de knop 'Neem contact op' onderaan deze pagina.