SSDP staat voor Simple Service Discovery Protocol en wordt vaak gebruikt voor het ontdekken van Plug & Play (UPnP) apparaten. In 2014 is ontdekt dat de SSDP-poort 1900 gebruikt kan worden in 'amplication attacks'.

Simpel gezegd wordt bij een 'amplification attack' een hoeveelheid data naar jouw SSDP-poort verzonden vanaf een gespoofd IP. Je VPS stuurt vervolgens een significant grotere hoeveelheid data terug naar het daadwerkelijke IP. Via deze weg kunnen kwaadwillenden dus jouw SSDP-poort misbruiken om een (D)DoS-aanval uit te voeren op het gespoofde IP-adres.

Het is om deze reden niet toegestaan om op een VPS bij TransIP de SSDP-poort te gebruiken. In dit artikel leggen wij uit hoe je deze poort dicht zet.

De SSDP-poort dichtzetten

SSDP maakt gebruik van poort 1900. Aangezien hij enkel voor Plug & Play apparaten en zet je afhankelijk van de firewall die je gebruikt als volgt dicht:

De VPS-firewall in het controlepaneel

In plaats van de firewall van je OS, kun je ook de VPS-firewall gebruiken in het controlepaneel. Door de VPS-firewall in het controlepaneel te gebruiken zet je alle poorten automatisch dicht en bepaal je vervolgens zelf welke poorten er wel open worden gezet.

Stap 1

Log in op je controlepaneel en navigeer naar de betreffende VPS.

Stap 2

Klik op het tandwiel achter 'Netwerk' (direct onder de console) en klik op 'VPS-Firewall'

Stap 3

Schakel de firewall in door de schakelaar achter 'VPS-Firewall inschakelen voor deze VPS' aan te zetten.

Je VPS is nu veilig! Meer informatie over het openen van poorten met de VPS-firewall in het controlepaneel vind je in ons artikel over de VPS-Firewall.

Firewalld (CentOS, Plesk, cPanel, DirectAdmin)

Stap 1

Je sluit poort 1900 in Firewalld met het commando:

sudo firewall-cmd --zone=public --remove-port=1900/udpGebruik je Plesk? vervang dan --zone=public door --zone=plesk vanaf Plesk 17.8

Stap 2

Herlaad vervolgens je firewall met het commando:

sudo firewall-cmd --reloadUFW

In UFW sluit je poort 1900 met één enkel commando:

ufw deny 1900/udpIptables

Stap 1

Sluit poort 1900 met het commando:

sudo iptables -A INPUT -p udp --dport 1900 -j DROP

Stap 2

Herstart je firewall als volgt:

iptables-save | sudo tee /etc/sysconfig/iptables

service iptables restartWindows firewall

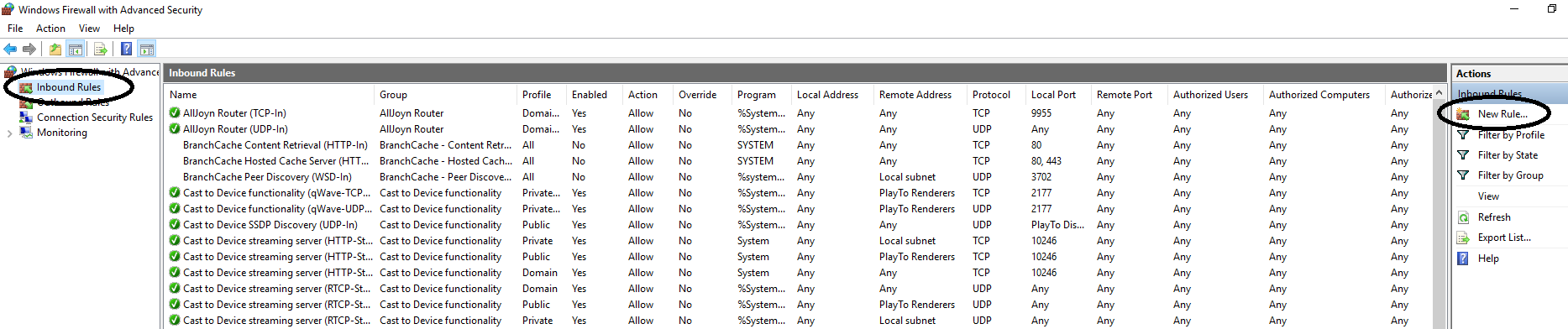

Stap 1

Open de Windows Firewall with Advanced Security en klik op 'Inboud Rules' > 'New Rule'.

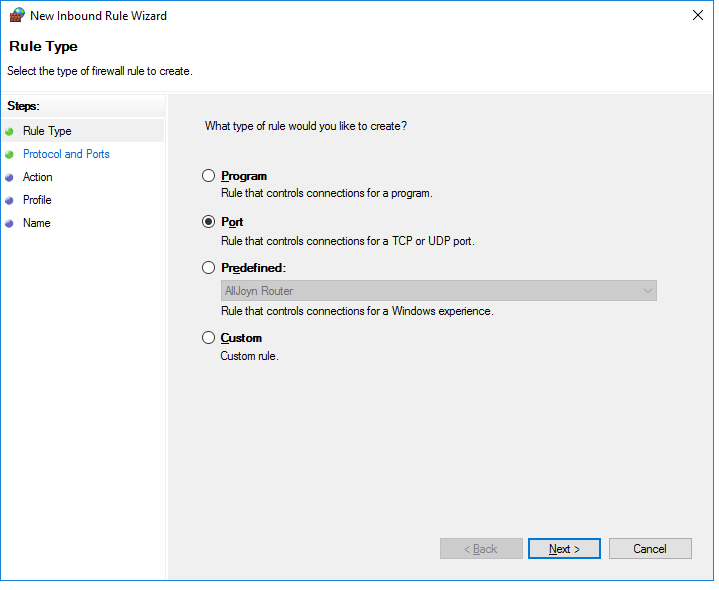

Stap 2

Selecteer 'port' en klik op 'Next'.

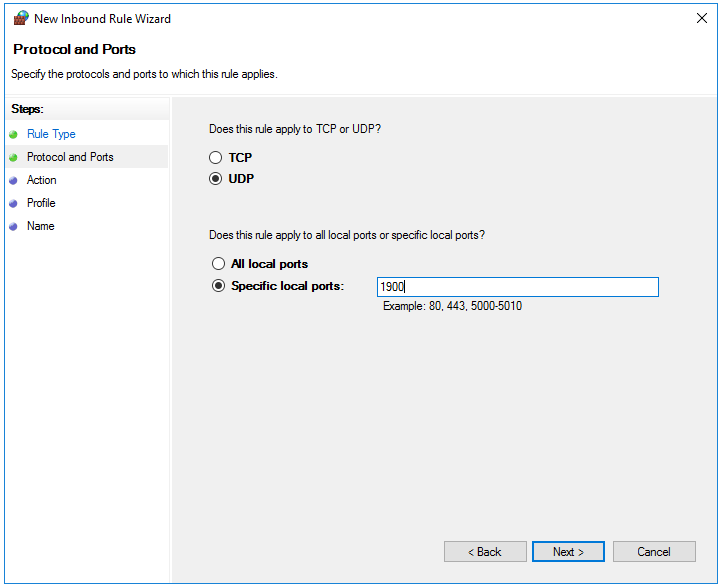

Stap 3

Selecteer de optie 'UDP' en geef poort nummer 1900 op.

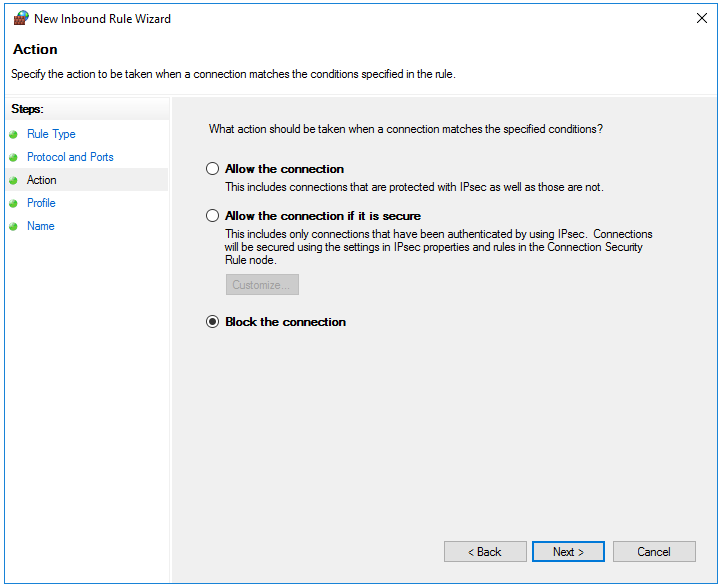

Stap 4

Selecteer 'Block the connection' en klik op 'Next'.

Stap 5

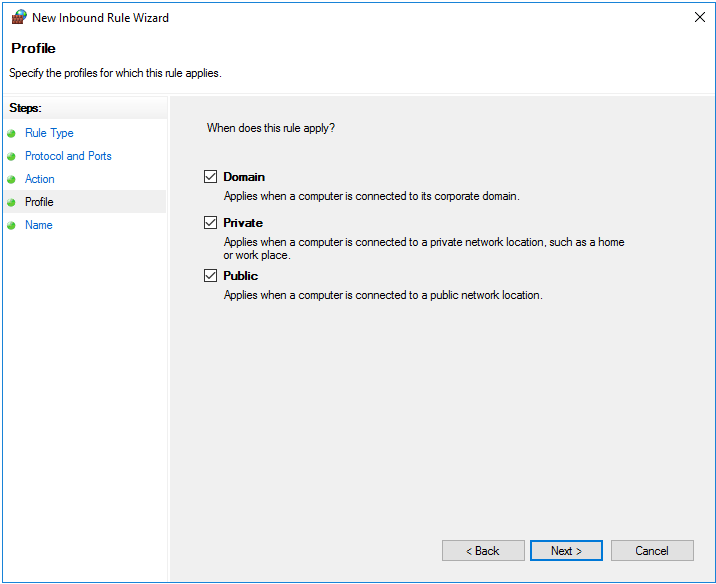

In de volgende pagina geef je op dat je deze instellingen zowel zakelijk, privé, als publiekelijk wil gebruiken. Deze opties staan standaard geselecteer en hoef je niets aan te veranderen. Je kunt dan ook direct doorgaan naar de volgende stap.

Stap 6

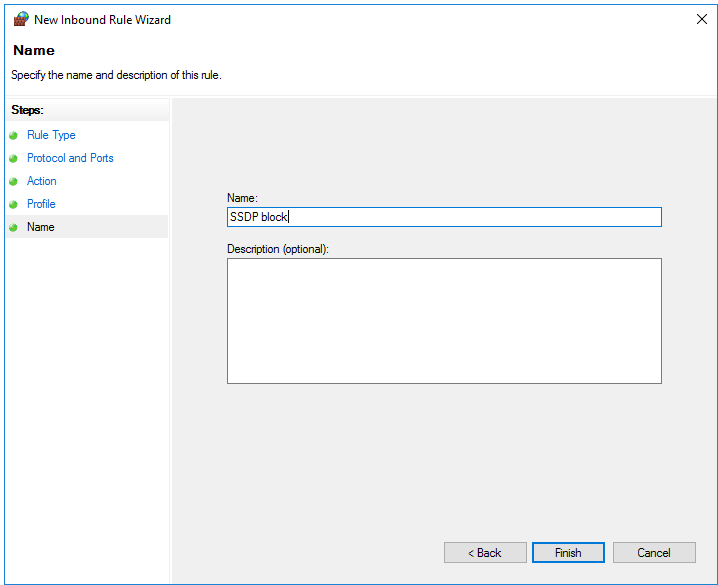

Geef de nieuwe regel een naam waarmee je de regel makkelijk herkent, zoals 'SSDP block' en klik op 'Finish'.

Je VPS is nu beveiligd tegen misbruik van SSDP poort 1900. Mocht je naar aanleiding van dit artikel vragen hebben, neem dan gerust contact met ons op met de knop 'Neem contact op' onderaan dit artikel.