ClamAV is een gratis, opensource-antivirusprogramma voor de detectie van onder andere trojans, virussen en malware op je VPS. In deze tutorial laten wij je zien hoe je ClamAV installeert in CentOS, AlmaLinux, of Rocky Linux en zorgt dat ClamAV automatisch start en je VPS dagelijks scant.

ClamAV is een RAM intensief programma dat al snel +- 1GB gebruikt. Controleer ongeacht hoe groot je VPS is daarom of je nog genoeg RAM vrij hebt, bijvoorbeeld met het top-commando.

ClamAV installeren

Stap 1

Verbind met je VPS via SSH of de VPS-console en update eerst je VPS:

CentOS 7:

sudo yum -y updateCentOS Stream / AlmaLinux / Rocky Linux:

sudo dnf -y update

Stap 2

ClamAV is niet opgenomen in het officiële CentOS/AlmaLinux package repository. Het is wel opgenomen in het Extra Packages for Enterprise Linux (EPEL). Installeer dan ook eerst de laatste release van EPEL.

CentOS 7:

sudo yum -y install epel-releaseCentOS Stream / AlmaLinux / Rocky Linux:

sudo dnf -y install epel-release

Stap 3

Installeer vervolgens ClamAV met het commando (dubbelklik op de regel om alle code te selecteren):

CentOS 7:

sudo yum -y install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemdCentOS Stream / AlmaLinux / Rocky Linux:

sudo dnf -y install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemdClamAV configureren

Stap 1

CentOS en AlmaLinux komt met SELinux. Controleer met onderstaand commando of SELinux aan staat.

sestatusAls de SELinux-status 'disabled' is, ga dan door naar 'Stap 2'. Is de SELinux-status 'enabled', geef ClamAV dan als volgt toegang tot al je bestanden:

setsebool -P antivirus_can_scan_system 1

setsebool -P clamd_use_jit 1Stap 2

ClamAV komt met een standaard configuratiebestand. Er is in dit bestand een kleine aanpassing nodig om de juiste opties te kunnen gebruiken. Het woord example moet uit scan/conf uitgecomment of verwijderd worden en de LocalSocket ingeschakeld:

sed -i -e "s/^Example/#Example/" /etc/clamd.d/scan.conf

sed -i -e "s/#LocalSocket /LocalSocket /" /etc/clamd.d/scan.confStap 3

Voor je de scanservice kunt gebruiken, moet Freshclam aan staan en geconfigureerd zijn. Freshclam updatet de database die ClamAV gebruikt met virusdefinities (bij een nieuwe installatie is de database leeg). Verwijder/uncomment wederom 'Example' uit het configuratiebestand.

sed -i -e "s/^Example/#Example/" /etc/freshclam.confStap 4

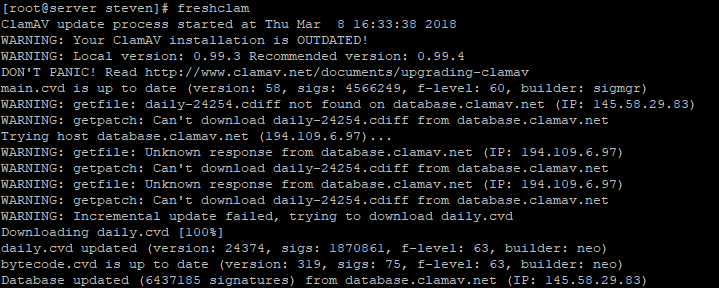

Run Freshclam met het onderstaande commando. Freshclam zal dan direct de nieuwste virusdefinities binnenhalen.

freshclamDe output ziet er bijvoorbeeld uit zoals hieronder.

Stap 5

Vervolgens maak je een systemd service zodat ClamAV automatisch gestart en uitgevoerd wordt:

nano /usr/lib/systemd/system/freshclam.serviceStap 6

Voeg onderstaande inhoud toe en sla de wijzigingen op met ctrl+x > y > enter.

[Unit] Description = freshclam scanner After = network.target [Service] Type = forking ExecStart = /usr/bin/freshclam -d -c 1 Restart = on-failure PrivateTmp = true[Install]WantedBy=multi-user.target

Pas eventueel het getal 1 achter ExecStart naar 2 of een ander getal om meer dan één keer per dag de scan te laten uitvoeren.

Stap 7

De virusdefinities zijn nu up-to-date. Schakel autostart in voor de scanservice van ClamAV en de zojuist aangemaakte Freshclam service en start beide als volgt:

systemctl enable clamd@scan

systemctl enable freshclam

systemctl start clamd@scan

systemctl start freshclamDe installatie van ClamAV is nu voltooid! Wij raden aan ook Fail2Ban te installeren als je dat nog niet gedaan hebt. Zo ben je niet alleen tegen virussen, malware, etc. maar ook tegen bruteforce aanvallen beschermt.

Mocht je aan de hand van dit artikel nog vragen hebben, aarzel dan niet om onze supportafdeling te benaderen. Je kunt hen bereiken via de knop 'Neem contact op' onderaan deze pagina.