Onze Sectigo SSL-certificaten worden uitgegeven in zowel het .crt & .p7b formaat. Nieuwe versies van IIS hebben echter een .pfx-certificaat nodig (dit bevat zowel het certificaat als de private key).

Om er voor te zorgen dat je certificaat (en de key) omgezet worden naar dit type certificaat kun je via OpenSSL het .pfx-bestand genereren.

Heb je nog geen Sectigo SSL-certificaat? Bezoek dan onze productpagina om er één te bestellen. In het artikel 'Een Sectigo SSL-certificaat aanvragen' lees je stap voor stap hoe je jouw Sectigo SSL-certificaat aanvraagt.

- Vanaf IIS 8.0 wordt SNI (i.e. SSL-ondersteuning voor meer dan één domein) ondersteund. Deze functie heet 'SSLflags', zie dit artikel voor meer informatie.

- Voor deze handleiding moet IIS geactiveerd zijn op je server. Je kunt IIS activeren via Server Manager > Add roles & features > Role-based or feature-based installation > Web Server (IIS).

- Dit artikel is niet van toepassing op Let's Encrypt.

Stap 1

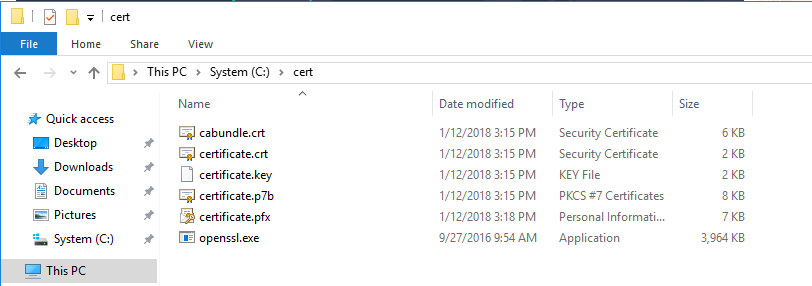

Download op je Windows Server je SSL-certificaat vanuit je TransIP controlepaneel. Het bestand is een .zip-bestand en bevat vier bestanden. Pak deze uit naar een willekeurige map op je VPS, bijvoorbeeld c:\cert

Stap 2

Download vanaf deze site de laatste versie van OpenSSL.

OpenSSL komt in een .zip-bestand. Pak het uit in een map naar keuze, bijvoorbeeld c:\program files\openssl\

Bij de versie die wij gebruikten voor deze handleiding stond het bestand openssl.cnf in de map 'bin'. Openssl.exe geeft dan echter een foutmelding. Plaats het bestand openssl.cnf in de root map van openssl. In ons voorbeeld hierboven is dit c:\program files\openssl\

Stap 3

In de OpenSSL map vind je drie mappen: bin, include en lib. Open bin en kopieer het bestand openssl.exe naar de map waar je je SSL certificaten hebt uitgepakt. In ons voorbeeld is dit c:\cert

Stap 4

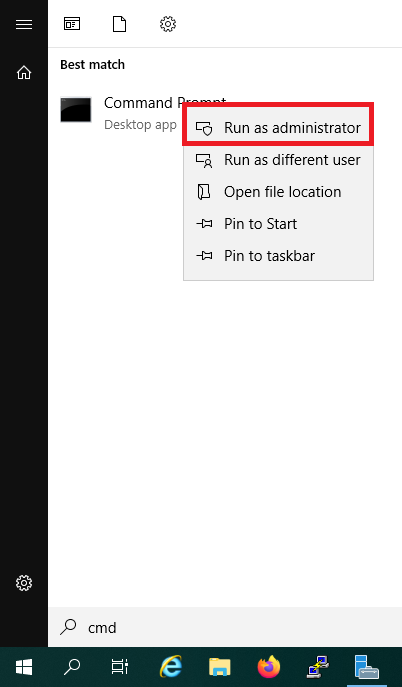

Klik op de Windows Start-knop, zoek op 'cmd'. Klik met de rechtermuisknop op 'Command Prompt' en selecteer 'Run as administrator'.

Stap 5

Navigeer naar de map waar je certificaat staat opgenomen (in dit voorbeeld c:\cert, bijvoorbeeld cd c:\cert). Voer vervolgens het volgende commando uit (let op de scrollbalk):

openssl pkcs12 -export -out certificate.pfx -inkey certificate.key -in certificate.crt -certfile cabundle.crt -password pass:wachtwoordnaarkeuze

Kies hier een eigen wachtwoord en noteer hem: je hebt verderop in deze handleiding het wachtwoord weer nodig.

Je zult nu zien dat in de map waar je certificaat is opgenomen een .pfx-bestand is opgenomen.

Stap 6

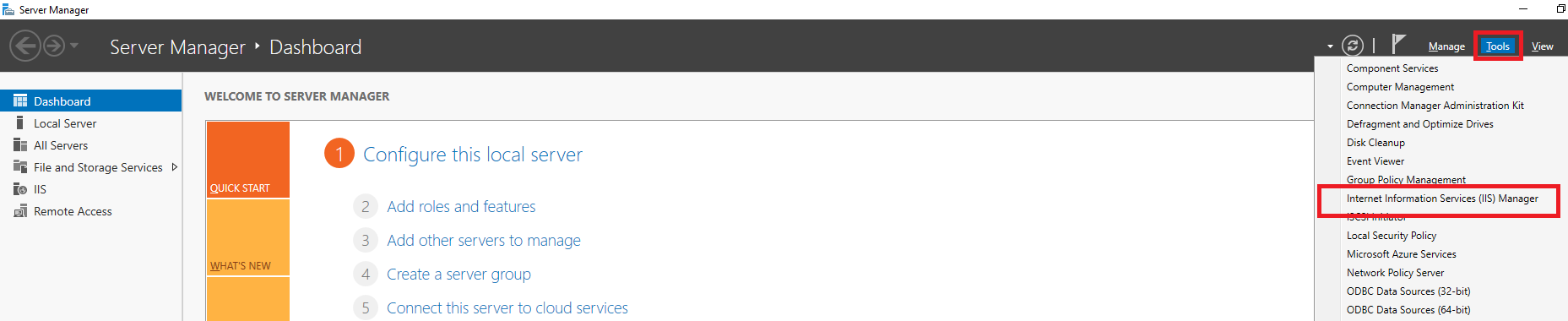

Open IIS Manager: Klik in de Server Manager bovenaan rechts op 'Tools' > 'Internet Information Services (IIS) Manager'.

Stap 7

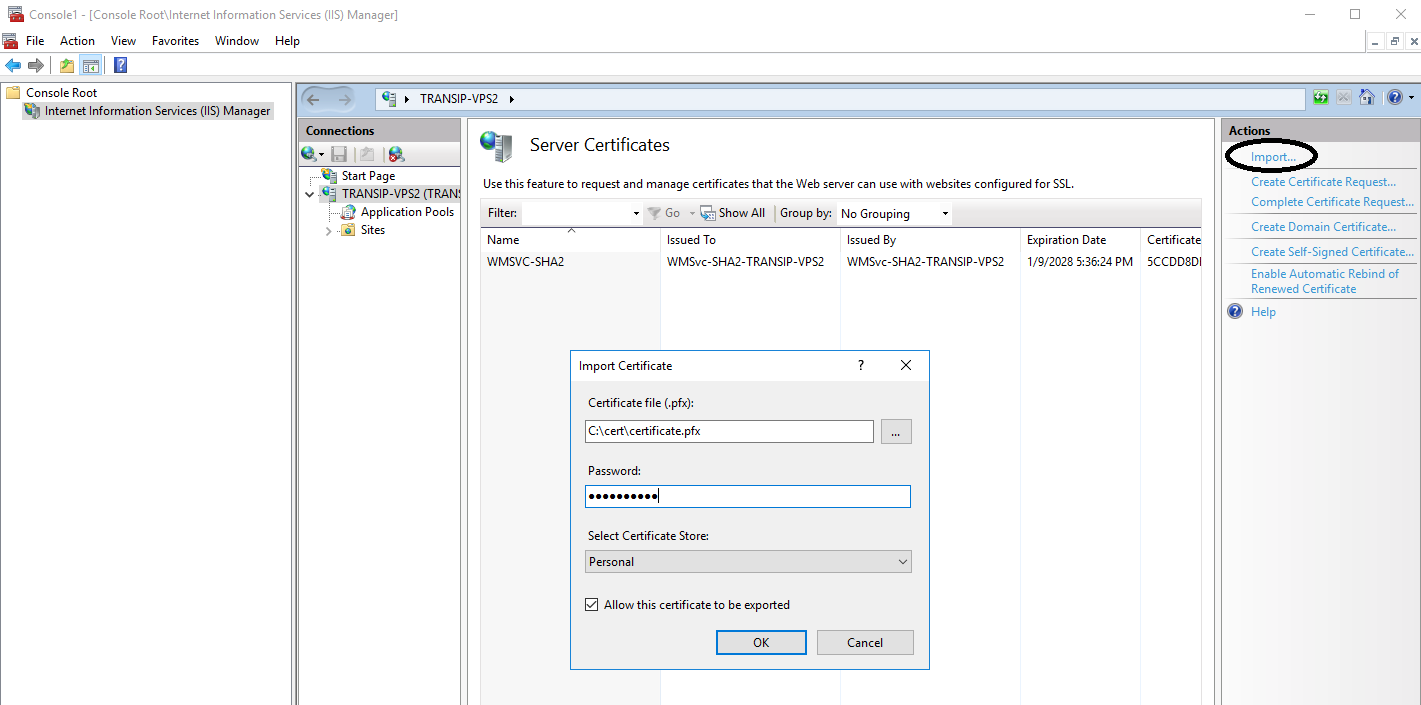

Klik op de naam van je VPS, open 'Server Certificates' en klik op 'Import' > 'Add'. Je kunt nu je .pfx-bestand selecteren en je wachtwoord opgeven.

Stap 8

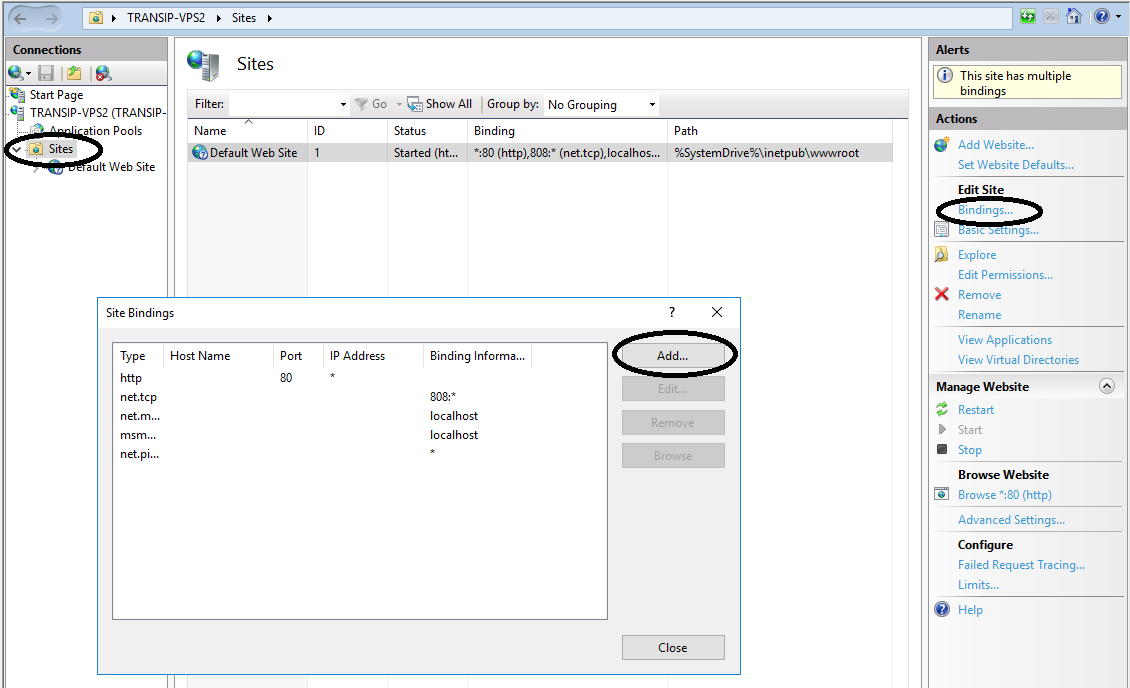

Vervolgens maken we een nieuwe binding aan zodat https://jesite verwijst naar de site met het SSL certificaat. Dit kunnen we doen door links naar ‘Sites’ te gaan.

Zodra je in je site bent, selecteer je links ‘Bindings…’ en klik je op ‘Add…’.

Stap 9

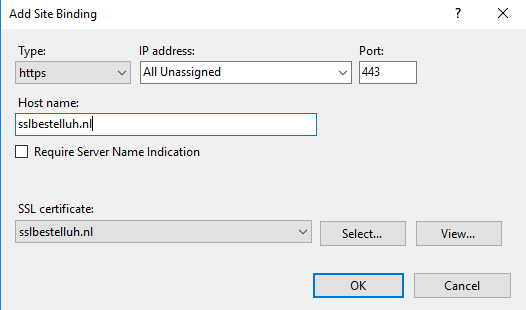

Bij ‘Type’ selecteer je ‘https’ omdat dit het protocol voor SSL is. Vervolgens verander je het IP adres en/of de poort. Of dit nodig is ligt aan de configuratie van jouw Windows Server.

Bij ‘Host name’ zet je de domeinnaam voor deze website, net zoals in je ‘http’ binding. Bij ‘SSL certificate’ selecteer je het SSL certificaat dat je zojuist hebt geïmporteerd. Selecteer, als je kan verifiëren dat alle instellingen juist zijn, ‘OK’. Dit voegt de binding toe.

Ga je nu naar je website met https:// ervoor, dan zul je zien dat je SSL certificaat gebruikt wordt. Wil je forceren dat http:// naar https:// verwijst zodat er altijd een SSL certificaat gebruikt wordt, dan kan dit gedaan worden met het .htaccess equivalent van IIS (de web.config file). Wil je liever dat het SSL certificaat alleen gebruikt wordt alleen als er https:// gebruikt wordt, dan ben je nu klaar met de set-up.

Je hebt nu een SSL certificaat voor je site geïnstalleerd!

Mocht je aan de hand van dit artikel nog vragen hebben, aarzel dan niet om onze supportafdeling te benaderen. Je kunt ons bereiken via de knop 'Neem contact op' onderaan deze pagina.